Découvrez les meilleures commandes CMD utilisées en piratage en 2023.

Dans le monde technologique moderne, le système d’exploitation Windows est un produit moderne et puissant largement utilisé dans la plupart des ordinateurs personnels et des serveurs. Malgré son interface graphique intuitive, il existe un monde caché que vous pouvez explorer au sein de ce système, un monde contrôlé par invite de commande.

Les commandes CMD sont des outils puissants qui vous permettent de comprendre et de gérer le système d'exploitation Windows de manière plus approfondie et plus efficace. Si vous êtes un amateur de technologie et que vous souhaitez tirer le meilleur parti de votre système Windows, apprendre à utiliser ces commandes sera une étape nécessaire.

Dans cet article, nous vous ferons découvrir le monde de l'invite de commande, où vous découvrirez comment ces outils peuvent vous aider à diagnostiquer les problèmes du système, à augmenter la sécurité de votre appareil, à améliorer ses performances et bien plus encore. Vous apprendrez à les utiliser efficacement et serez ainsi prêt à tirer le meilleur parti de votre expérience Windows.

Qu’est-ce que le CMD ?

CMD est l'abréviation de «Invite de commandesOu « fenêtre de commande » en anglais. Il s'agit de l'interface de ligne de commande de Windows. La fenêtre de commande est utilisée pour saisir des commandes et des instructions via du texte pour interagir avec le système d'exploitation et effectuer diverses tâches. Il vous permet de contrôler et de gérer l'ordinateur et d'effectuer diverses tâches telles que la création de fichiers et de dossiers, l'exécution de programmes, la recherche de fichiers, la configuration de réseaux et bien d'autres tâches.

Command Window est un outil puissant couramment utilisé par les professionnels de l'informatique ainsi que par les utilisateurs ordinaires pour effectuer diverses tâches sur leurs systèmes. Il s'appuie sur une série de commandes et d'informations saisies manuellement et exécutées par le système.

Top 10 des commandes CMD utilisées dans le piratage

Si vous avez passé du temps à utiliser le système d'exploitation Windows, vous êtes probablement familier avec CMD ou la fenêtre de commande. Fenêtre de commande L'interpréteur de ligne de commande est généralement l'un des outils les plus puissants du système d'exploitation Windows. Vous pouvez exécuter une fenêtre de commande avec des privilèges administratifs pour accéder aux fonctionnalités de base de Windows.

Bien sûr, la fenêtre de commande est utile, mais les pirates l’exploitent souvent à des fins illégales. Les experts en sécurité utilisent également la fenêtre de commande pour détecter les vulnérabilités potentielles. Donc, si vous cherchez à devenir un hacker ou un expert en sécurité, cet article pourrait vous intéresser.

Dans cet article, nous partagerons avec vous certaines des meilleures commandes CMD utilisées pour le piratage. Voyons donc la liste des meilleures commandes CMD pour PC Windows 10.

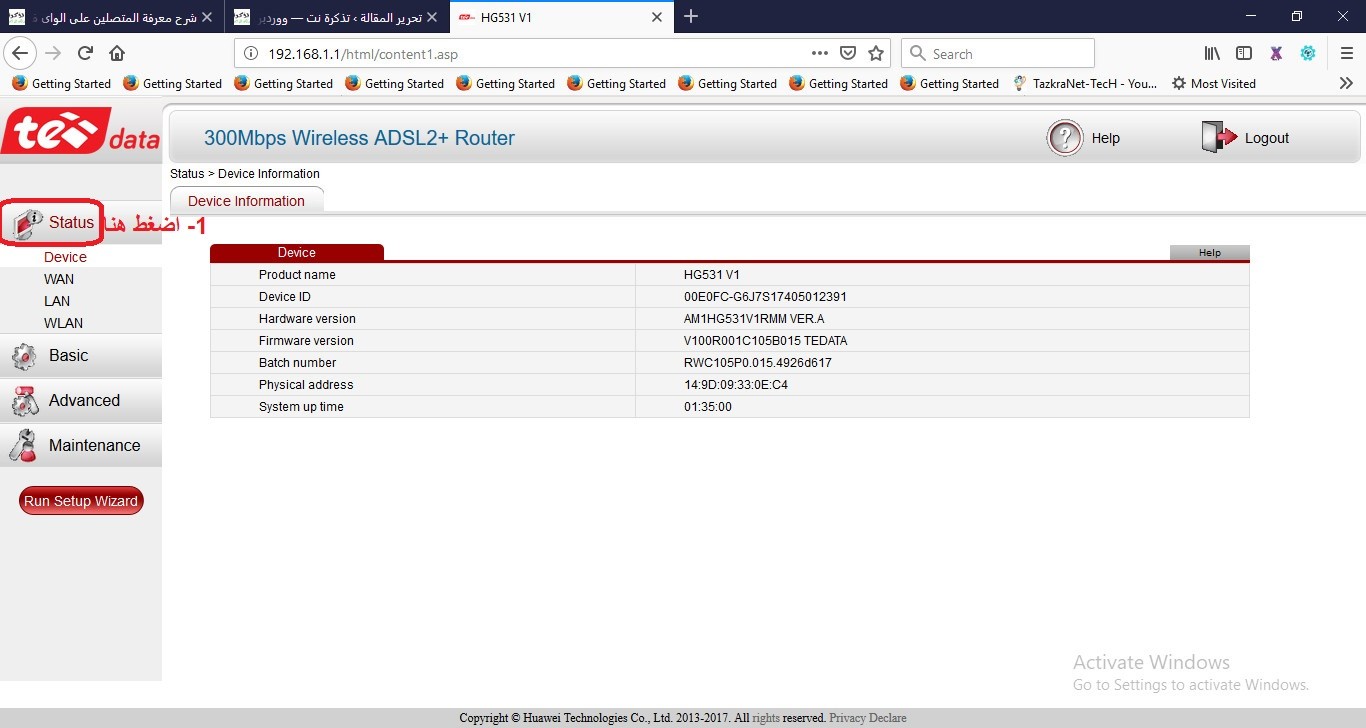

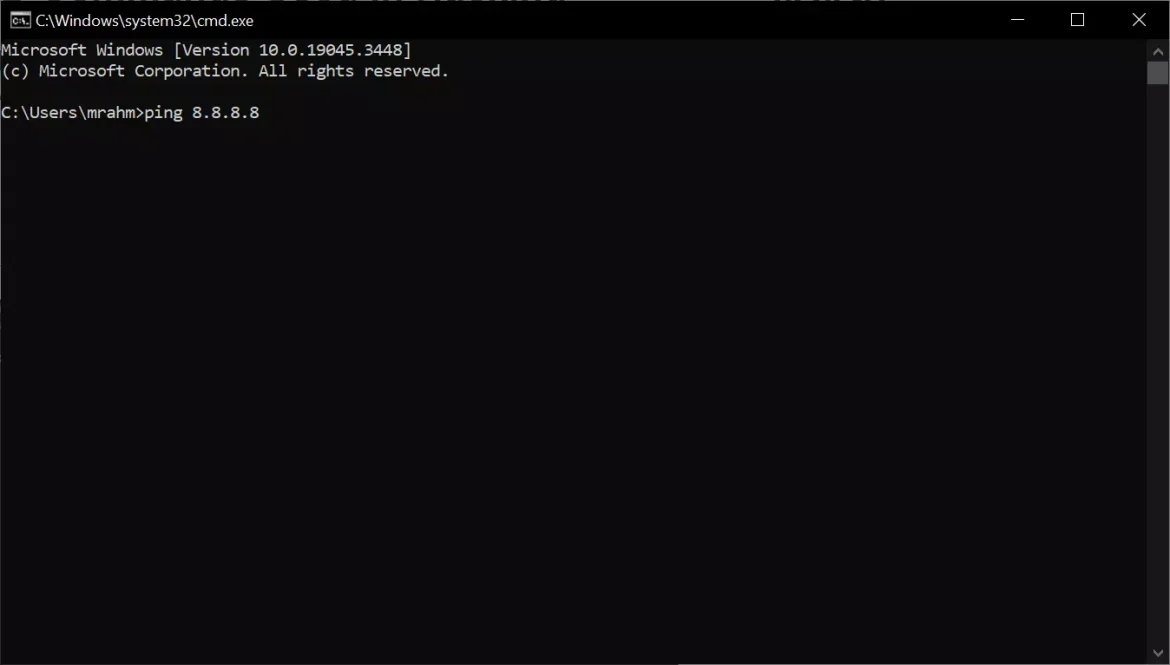

1. pinger

Cette commande utilise votre connexion Internet pour envoyer des paquets de données à une adresse Web spécifique et ces paquets sont ensuite renvoyés à votre ordinateur. Le test affiche le temps nécessaire aux données pour atteindre l'adresse spécifiée. En termes simples, cela vous aide à savoir si le serveur auquel vous envoyez une requête ping est en ligne.

Vous pouvez utiliser la commande ping pour vérifier que l'ordinateur hôte est capable de se connecter au réseau TCP/IP et à ses ressources.

Par exemple, vous pouvez taper la commande «ping 8.8.8.8» dans la fenêtre de commande, qui appartient à Google.

Vous pouvez remplacer “8.8.8.8"B"www.google.com" ou tout ce que vous voulez envoyer par ping.

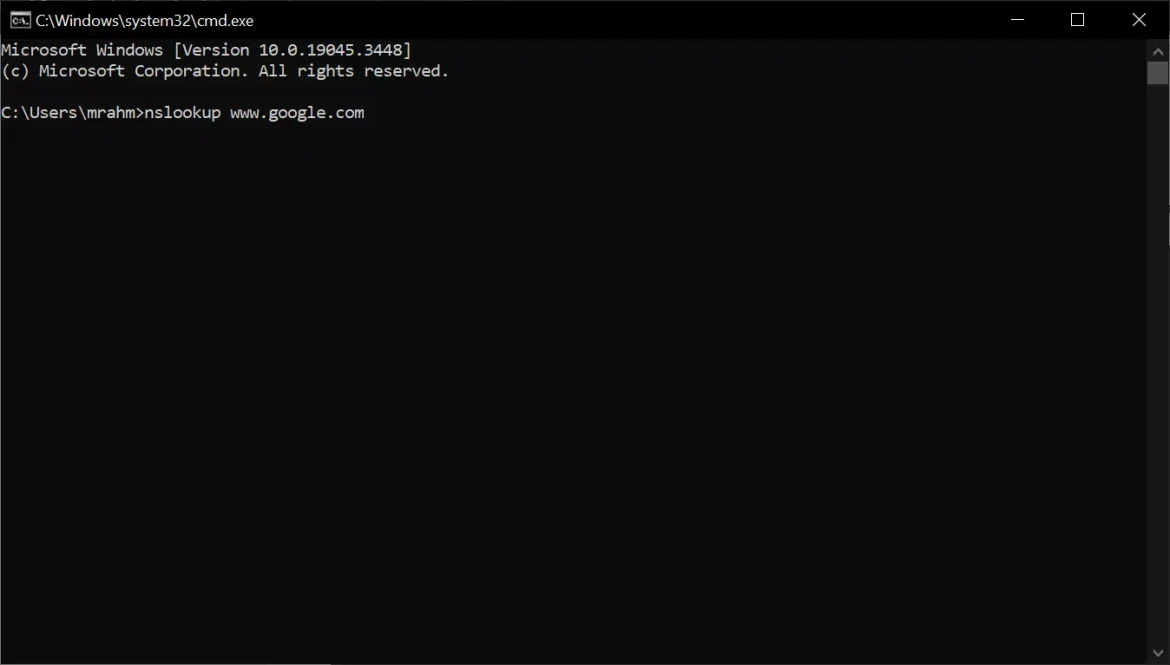

2. nslookup

Il s'agit d'un outil de ligne de commande de gestion de réseau qui vous aide à mapper le nom de domaine ou l'adresse IP avec n'importe quel enregistrement DNS spécifique. nslookup est souvent utilisé pour obtenir les journaux du serveur.

Disons que vous disposez de l'URL d'un site Web et que vous souhaitez connaître son adresse IP. Tu peux écrire "nslookup www.google.com" dans la fenêtre de commande (remplacer Google.com avec l'URL du site dont vous souhaitez trouver l'adresse IP).

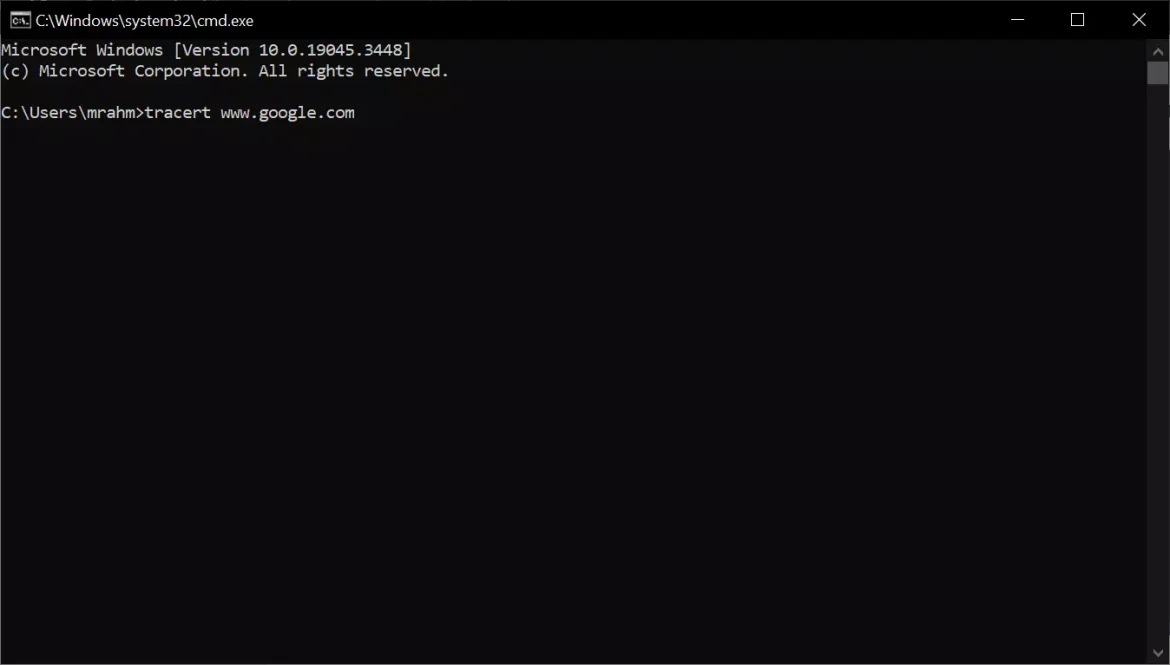

3. tracer

On pourrait dire qu'un ordre"tracert« Follow Tracking, comme son nom l'indique, permet aux utilisateurs de retracer le chemin d'une adresse IP pour atteindre une destination spécifique. La commande calcule et affiche le temps nécessaire à chaque saut pour atteindre la destination. Vous devez écrire "tracert xxxx" (si vous connaissez l'adresse IP), ou vous pouvez taper "tracert www.google.com(Si vous ne voyez pas l'adresse IP.)

4. arpège

Cette commande vous aide à modifier le cache ARP. Vous pouvez exécuter la commande "arp -a" sur chaque ordinateur pour voir si les ordinateurs ont la bonne adresse MAC répertoriée pour se envoyer une requête ping pour réussir sur le même sous-réseau.

Cette commande aide également les utilisateurs à savoir si quelqu'un a effectué un empoisonnement ARP sur son réseau local (LAN).

Tu peux essayer d'écrirearp -aÀ une invite de commandes.

5.ipconfig

Cette commande affiche toutes les informations importantes dont vous pourriez avoir besoin. Il vous montrera l'adresse IPv6, l'adresse IPv6 temporaire, l'adresse IPv4, le masque de sous-réseau, la passerelle d'accès par défaut et toutes les autres informations que vous devez connaître sur vos paramètres réseau.

Vous pouvez saisir la commande «ipconfig"Ou"ipconfig / all» dans la fenêtre de commande.

6. netstat

Si vous souhaitez déterminer qui établit une connexion à votre ordinateur, vous pouvez essayer de taper la commande «netstat -a» dans la fenêtre de commande. Cette commande affichera toutes les connexions et vous permettra d'obtenir des informations sur les liens actifs et les ports d'écoute.

Entrez la commande "netstat -a» dans la fenêtre de commande.

7. Parcours

Cette commande permet d'afficher et de modifier la table de routage du protocole Internet (IP) dans Microsoft Windows. Cette commande affiche la table de routage contenant des informations sur les routes, les métriques et les interfaces.

Les pirates utilisent souvent la commande route pour faire la distinction entre les chemins d'accès à des appareils spécifiques et les chemins d'accès à différents réseaux. Vous pouvez l'utiliser simplement en tapant "itinéraire imprimé» dans la fenêtre de commande.

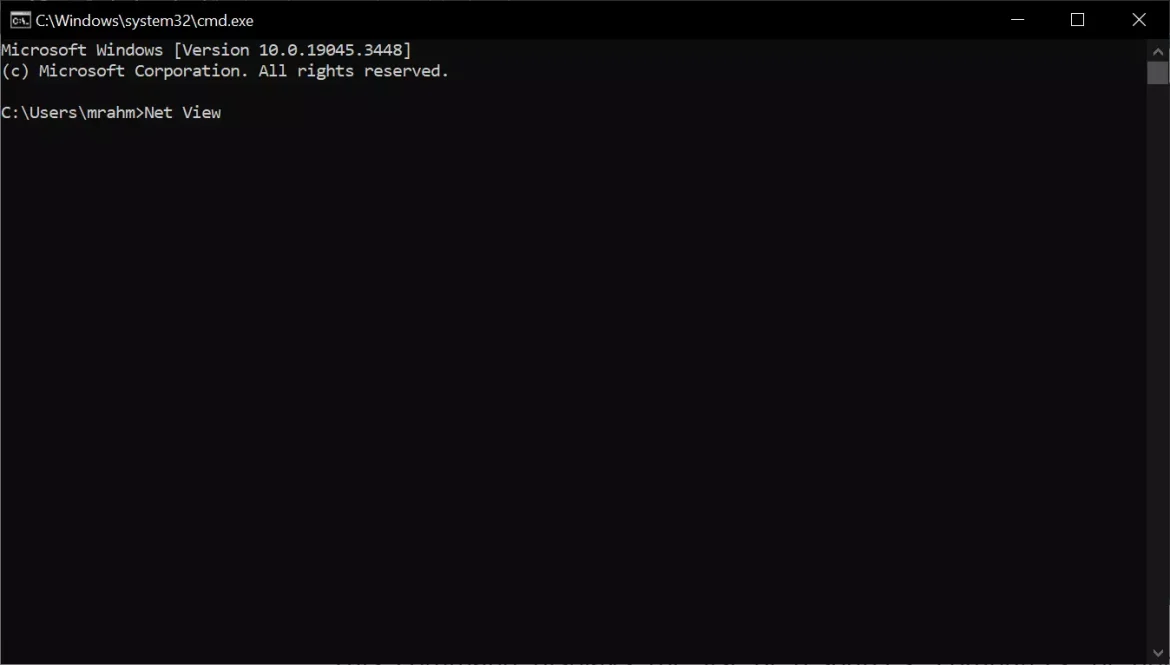

8. Vue nette

Cette commande vous montre la liste des ressources, appareils ou domaines partagés par l'ordinateur en question.

Sous Windows, vous pouvez utiliser une commande Vue nette Pour rechercher des ordinateurs de votre réseau sur lesquels la découverte de réseau est activée.

Tu peux écrire "vue nette xxxx"Ou Nom de l'ordinateur Dans la fenêtre de commande.

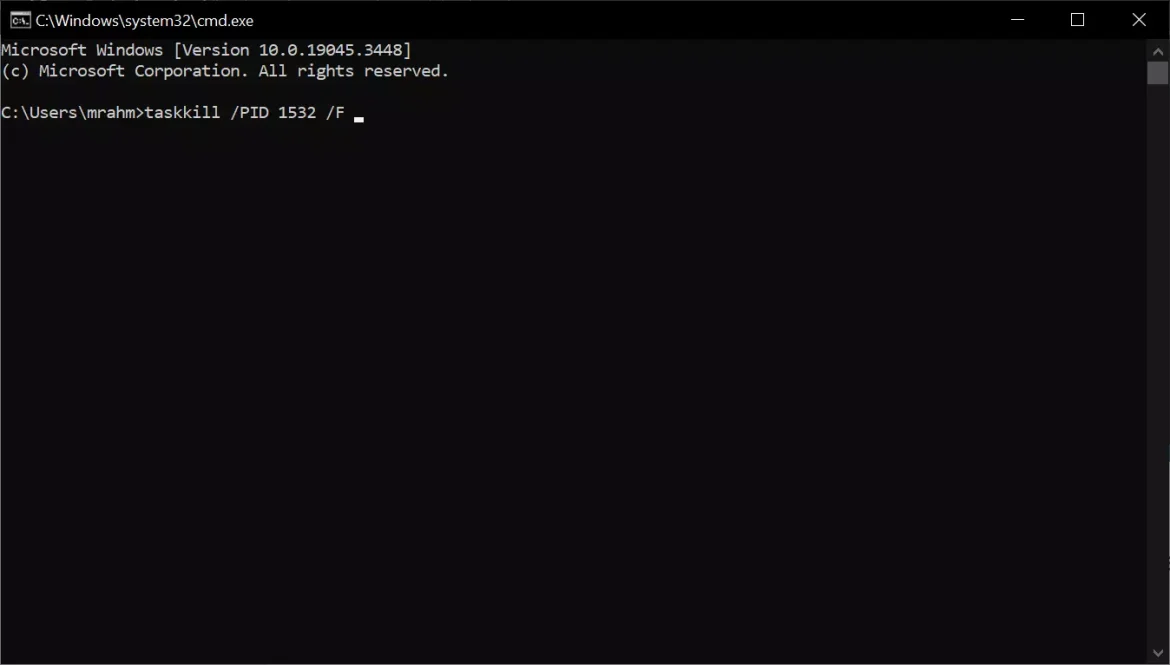

9. Liste des tâches

Cette commande ouvre l'intégralité du Gestionnaire des tâches dans une fenêtre de commande. Les utilisateurs doivent saisir «tasklist" dans CMD, et ils verront une liste de tous les processus en cours d'exécution. Vous pouvez détecter tous les problèmes à l'aide de ces commandes.

De plus, vous pouvez également utiliser la commande pour forcer la fermeture de n’importe quel processus. Par exemple, si vous souhaitez terminer un processus avec un numéro de processus PID 1532, vous pouvez saisir la commande :

"tâche kill /PID 1532 /F" .

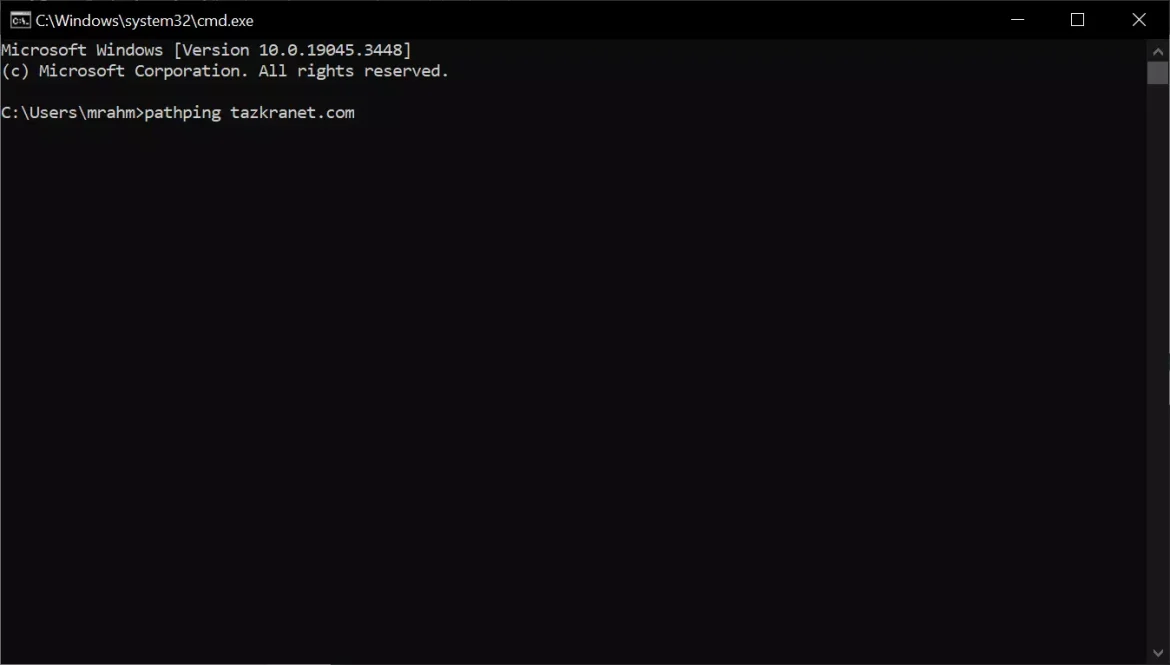

10. Cheminement

Quant à la question PathPing Elle peut être considérée comme similaire à la commande tracert Mais il affiche des informations plus détaillées.

Ces commandes prennent quelques instants pour analyser le chemin emprunté et calculer la perte de paquets. Dans la fenêtre de commande Windows, tapez la commande suivante :

"chemin d'accès tazkranet.com"(Remplacer tazkranet.com À l’endroit où vous souhaitez réaliser l’anesthésie.

Il s'agissait d'une liste des meilleures commandes CMD utilisées en piratage. Si vous souhaitez ajouter une commande à la liste, vous pouvez le faire en l'ajoutant dans les commentaires.

CONCLUSION

Les commandes de la fenêtre de commande Windows sont des outils puissants et utiles pour gérer et analyser le système et le réseau. Ces commandes constituent un moyen efficace de vérifier la sécurité, les performances et les communications de votre ordinateur. Si vous souhaitez améliorer vos compétences dans l'utilisation de ces commandes, vous pouvez commencer par essayer certaines des commandes mentionnées dans l'article ou rechercher des ressources d'apprentissage supplémentaires.

N'hésitez pas à utiliser ces commandes avec prudence à des fins légitimes et légales uniquement, car elles peuvent être exploitées de manière illégale si elles ne sont pas utilisées avec précaution. Si vous avez besoin de plus d'informations ou d'aide pour utiliser ces commandes, vous pouvez toujours demander de l'aide à vos professionnels de l'informatique ou de la sécurité.

Nous espérons que cet article vous sera utile pour connaître les meilleures commandes CMD utilisées pour le piratage. Partagez votre avis et votre expérience avec nous dans les commentaires. De plus, si l'article vous a aidé, assurez-vous de le partager avec vos amis.