Lär dig om de bästa CMD-kommandona som används vid hackning 2023.

I den moderna teknikvärlden är Windows operativsystem en modern och kraftfull produkt som används flitigt i de flesta persondatorer och servermaskiner. Trots det intuitiva grafiska gränssnittet finns det en dold värld du kan utforska inom detta system, en värld som kontrolleras av kommandotolken.

CMD-kommandon är kraftfulla verktyg som ger dig möjligheten att förstå och hantera Windows-operativsystemet djupare och bättre. Om du är en teknikälskare och vill få ut det mesta av ditt Windows-system är det ett nödvändigt steg att lära dig hur du använder dessa kommandon.

I den här artikeln tar vi dig med på en spännande rundtur i Command Prompts värld, där du kommer att upptäcka hur dessa verktyg kan hjälpa dig att diagnostisera systemproblem, öka säkerheten för din enhet, förbättra dess prestanda och mycket mer. Du kommer att lära dig hur du använder dem effektivt och därmed vara beredd att få ut det mesta av din Windows-upplevelse.

Vad är CMD?

CMD är en förkortning för "kommando~~POS=TRUNCEller "kommandofönster" på engelska. Det är kommandoradsgränssnittet i Windows. Kommandofönstret används för att mata in kommandon och instruktioner via text för att interagera med operativsystemet och utföra en mängd olika uppgifter. Det gör att du kan kontrollera och hantera datorn och utföra olika uppgifter som att skapa filer och mappar, köra program, söka efter filer, konfigurera nätverk och många andra uppgifter.

Command Window är ett kraftfullt verktyg som ofta används av IT-proffs och även av vanliga användare för att utföra olika uppgifter på sina system. Den förlitar sig på en serie manuellt inmatade kommandon och information som exekveras av systemet.

Topp 10 CMD-kommandon som används vid hackning

Om du har tillbringat någon tid med att använda Windows-operativsystemet är du förmodligen bekant med CMD, eller kommandofönstret. Kommandofönster Kommandoradstolken är vanligtvis ett av de mest kraftfulla verktygen i Windows operativsystem. Du kan köra ett kommandofönster med administratörsbehörighet för att komma åt grundläggande Windows-funktioner.

Naturligtvis är kommandofönstret användbart, men hackare utnyttjar det ofta för olagliga syften. Säkerhetsexperter använder också kommandofönstret för att upptäcka potentiella sårbarheter. Så om du funderar på att bli en hacker eller säkerhetsexpert, kan du hitta den här artikeln av intresse för dig.

I den här artikeln kommer vi att dela med dig av några av de bästa CMD-kommandona som används för hackning. Så låt oss kolla in listan över bästa CMD-kommandon för Windows 10 PC.

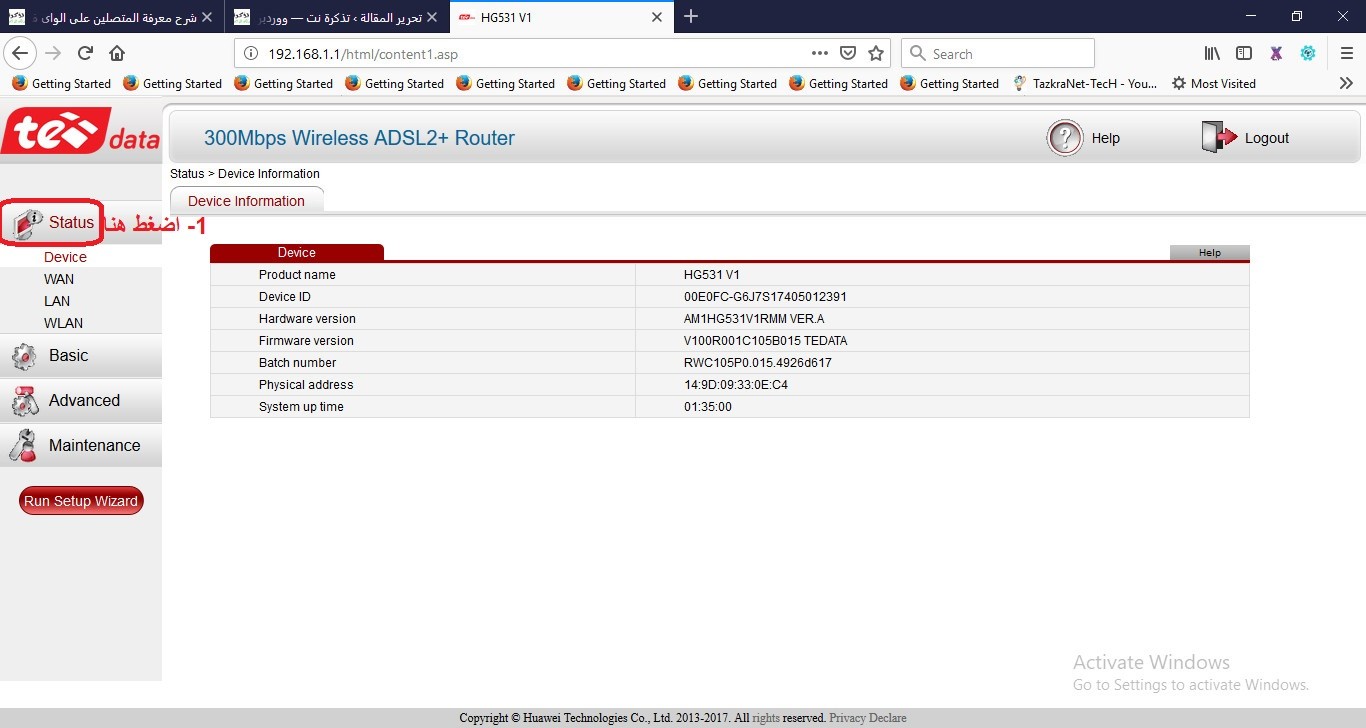

1. ping

Det här kommandot använder din Internetanslutning för att skicka vissa datapaket till en specifik webbadress och dessa paket returneras sedan till din dator. Testet visar den tid det tog för data att nå den angivna adressen. Enkelt uttryckt hjälper det dig att veta om servern du plingar till är online.

Du kan använda kommandot ping för att verifiera att värddatorn kan ansluta till TCP/IP-nätverket och dess resurser.

Du kan till exempel skriva kommandot "ping 8.8.8.8” i kommandofönstret, som tillhör Google.

Du kan ersätta "8.8.8.8"B"www.google.com” eller något annat du vill pinga.

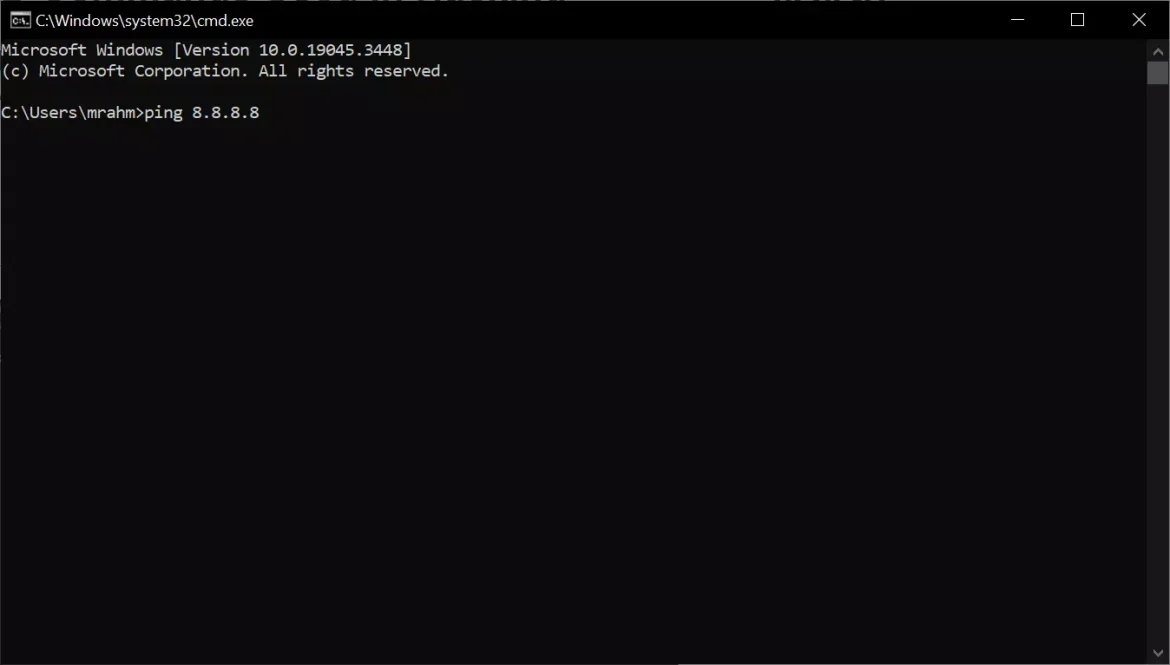

2. nslookup

Det är ett kommandoradsverktyg för nätverkshantering som hjälper dig att kartlägga domännamn eller IP-adress till en specifik DNS-post. nslookup används ofta för att hämta serverloggar.

Låt oss säga att du har webbadressen till en webbplats och att du vill veta dess IP-adress. Du kan skriva "nslookup www.google.com” i kommandofönstret (ersätt Google.com med webbadressen till webbplatsen vars IP-adress du vill hitta).

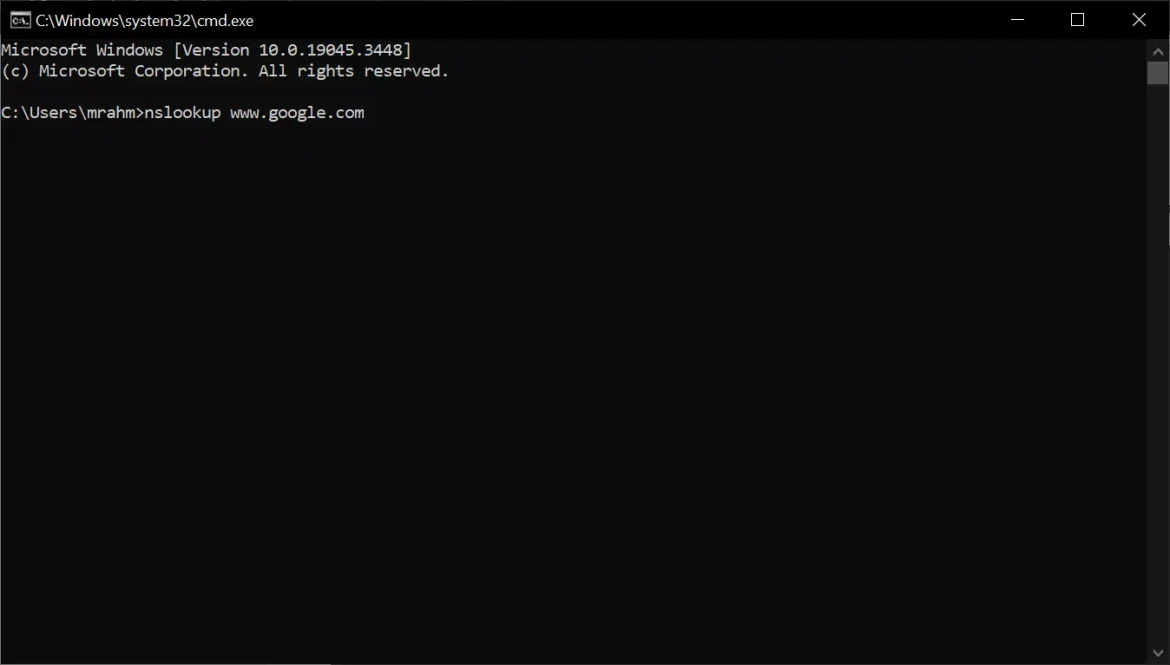

3. tracert

Man kan säga att en beställning”tracert"Följ spårning, precis som namnet antyder, tillåter användare att spåra sökvägen till en IP-adress för att nå en specifik destination. Kommandot beräknar och visar den tid varje hopp tog för att nå destinationen. Du måste skriva "tracert xxxx” (om du känner till IP-adressen), eller så kan du skriva ”spår www.google.com(Om du inte ser IP-adressen.)

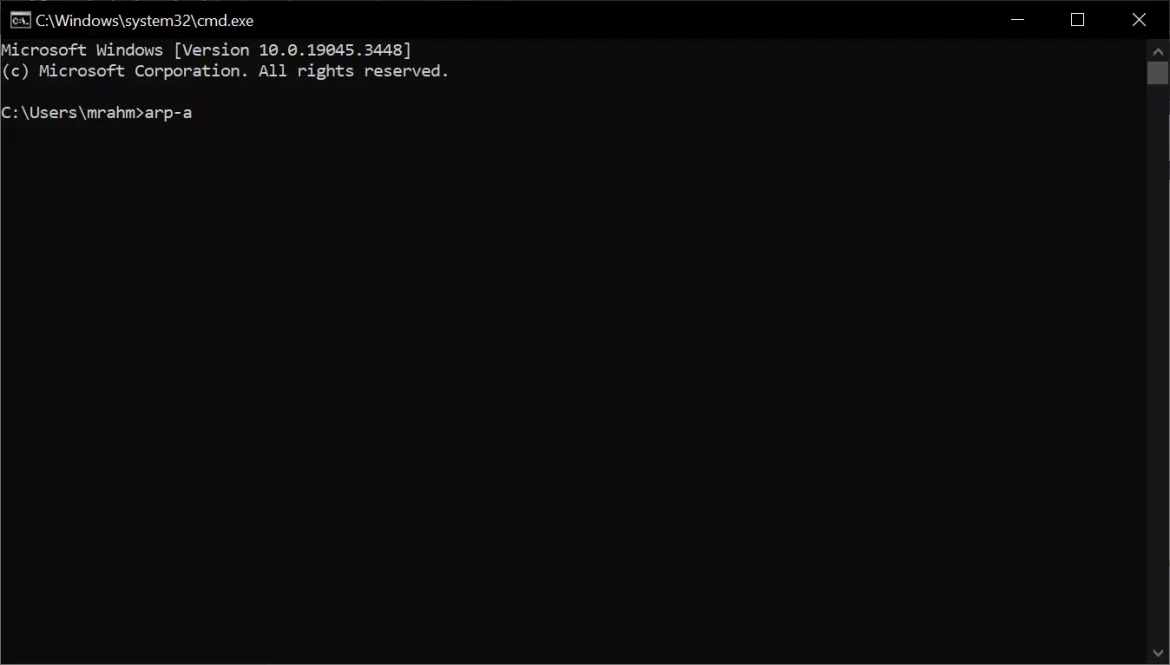

4. arp

Det här kommandot hjälper dig att ändra ARP-cachen. Du kan köra kommandot "arp-a” på varje dator för att se om datorerna har rätt MAC-adress listad för att pinga varandra för framgång på samma subnät.

Detta kommando hjälper också användare att veta om någon har gjort ARP-förgiftning i sitt lokala nätverk (LAN).

Du kan testa att skrivaarp-aVid kommandotolken.

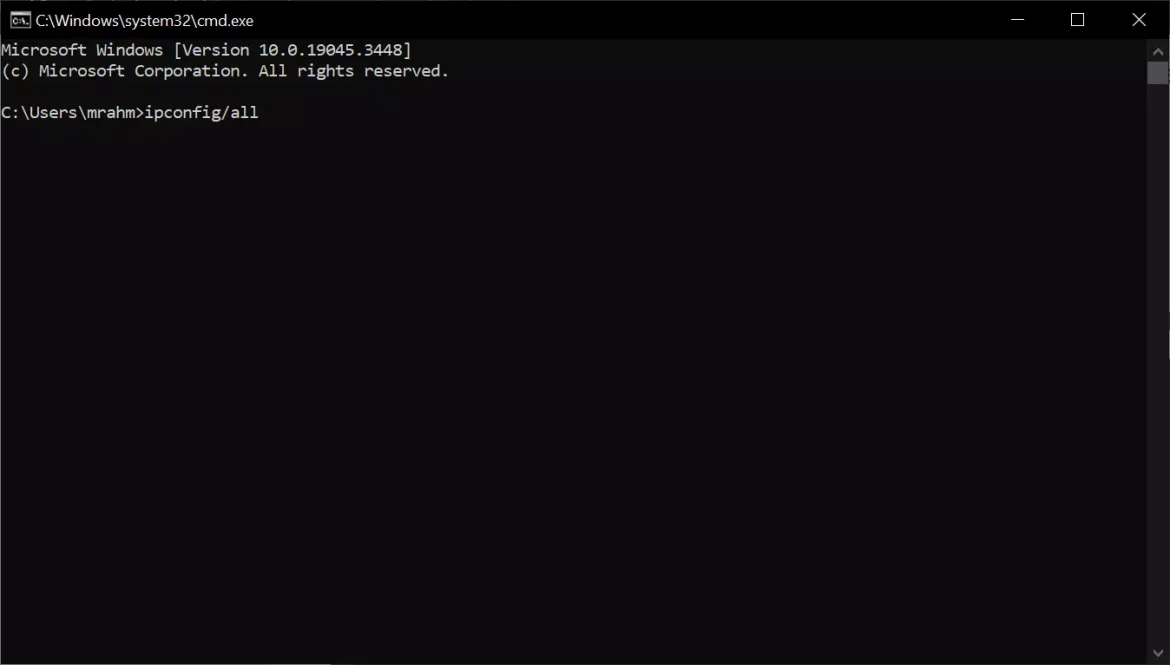

5. ipconfig

Detta kommando visar all viktig information du kan behöva. Den visar dig IPv6-adressen, temporär IPv6-adress, IPv4-adress, subnätmask, standardåtkomstgateway och all annan information du behöver veta om dina nätverksinställningar.

Du kan ange kommandot "ipconfigeller ”ipconfig / all” i kommandofönstret.

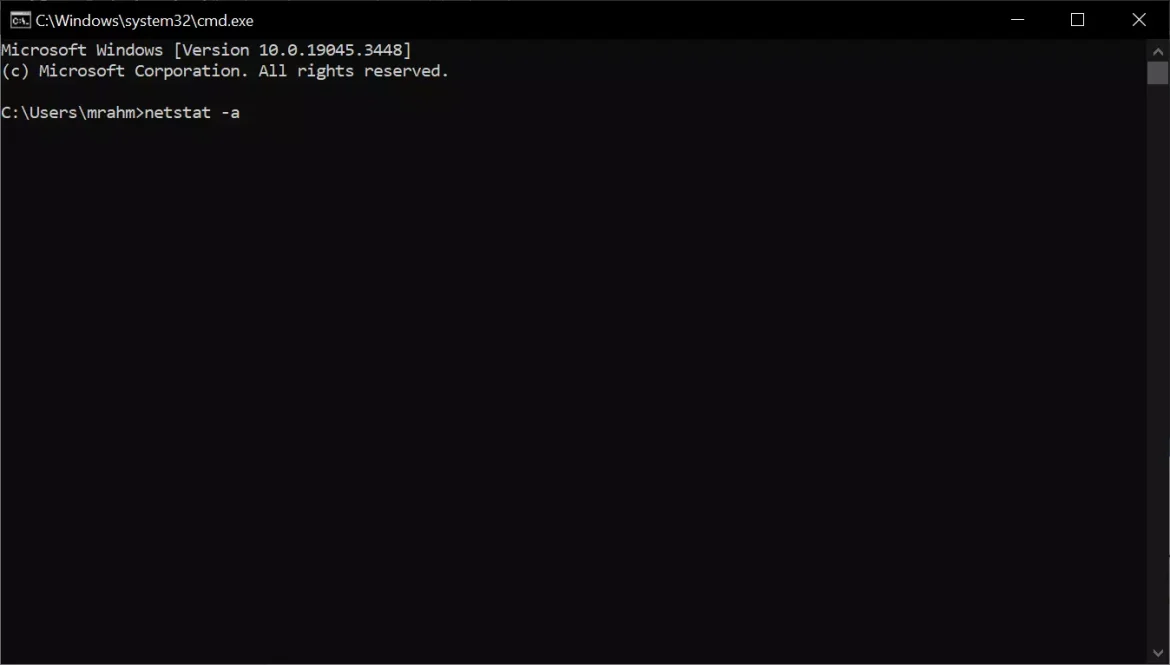

6. netstat

Om du vill avgöra vem som upprättar en anslutning till din dator kan du prova att skriva kommandot "netstat -a” i kommandofönstret. Detta kommando visar alla anslutningar och låter dig få information om aktiva länkar och lyssningsportar.

Ange kommandot "netstat -a” i kommandofönstret.

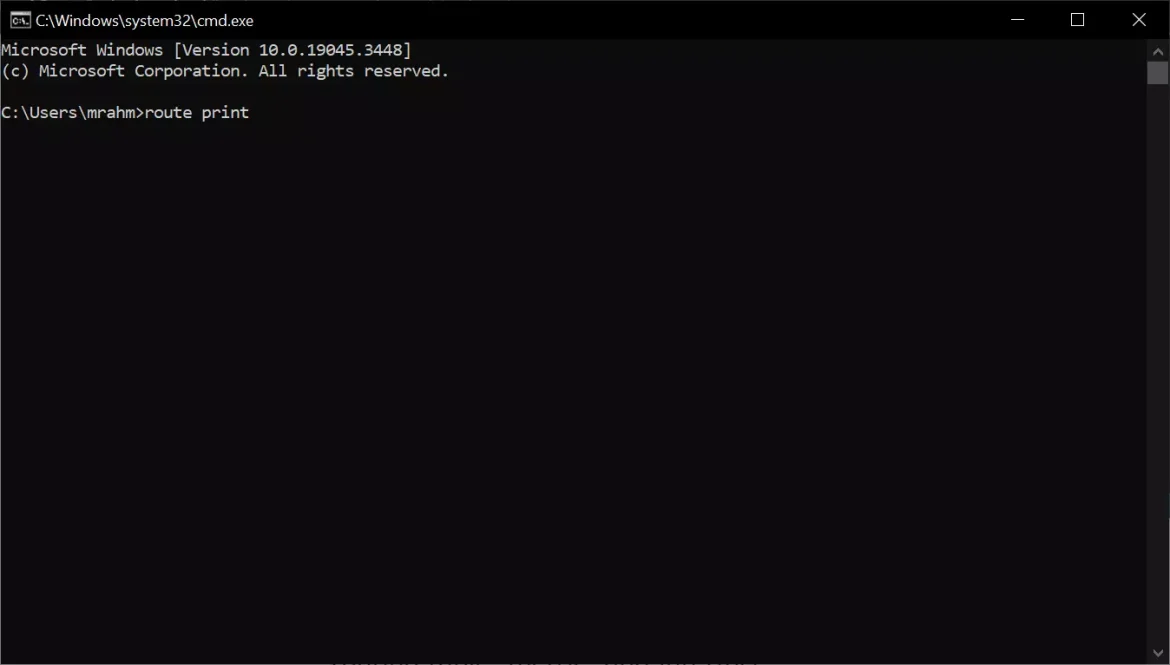

7. väg

Det här kommandot är ett sätt att visa och ändra routingtabellen för Internet Protocol (IP) i Microsoft Windows. Det här kommandot visar rutttabellen som innehåller information om rutter, mätvärden och gränssnitt.

Hackare använder ofta ruttkommandot för att skilja mellan åtkomstvägar till specifika enheter och åtkomstvägar till olika nätverk. Du kan använda det helt enkelt genom att skriva "ruttutskrift” i kommandofönstret.

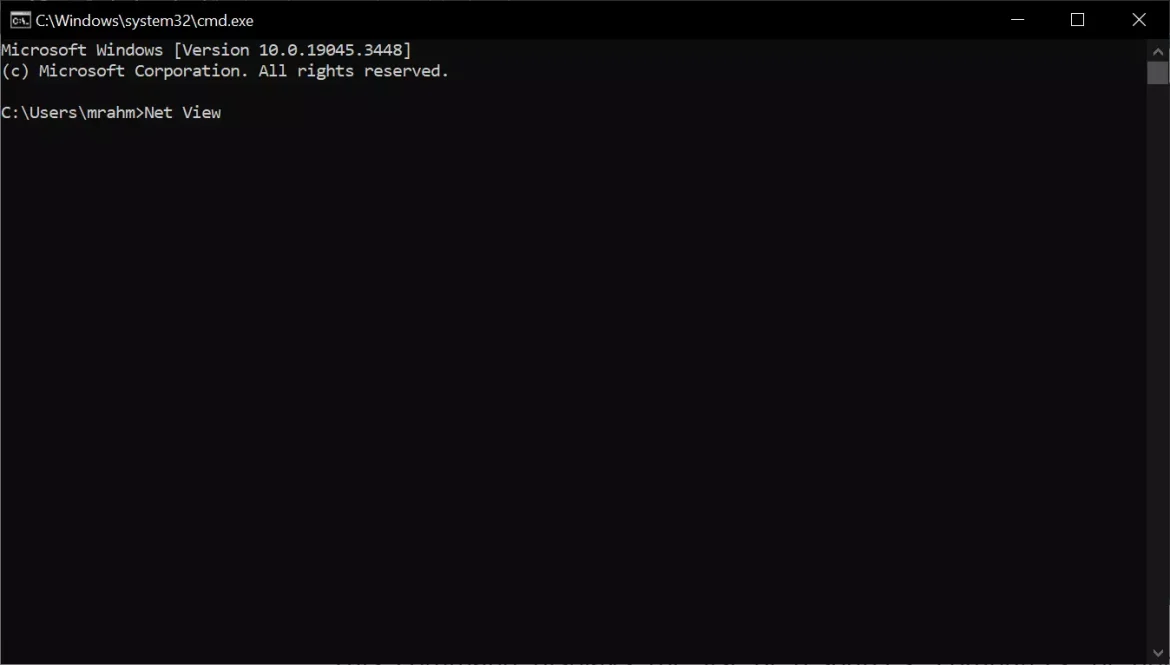

8. Nätvy

Detta kommando visar dig listan över delade resurser, enheter eller domäner som delas av datorn i fråga.

I Windows kan du använda ett kommando NetView För att söka efter datorer i ditt nätverk som har nätverksupptäckt aktiverat.

Du kan skriva "net view xxxx”Eller datornamn I kommandofönstret.

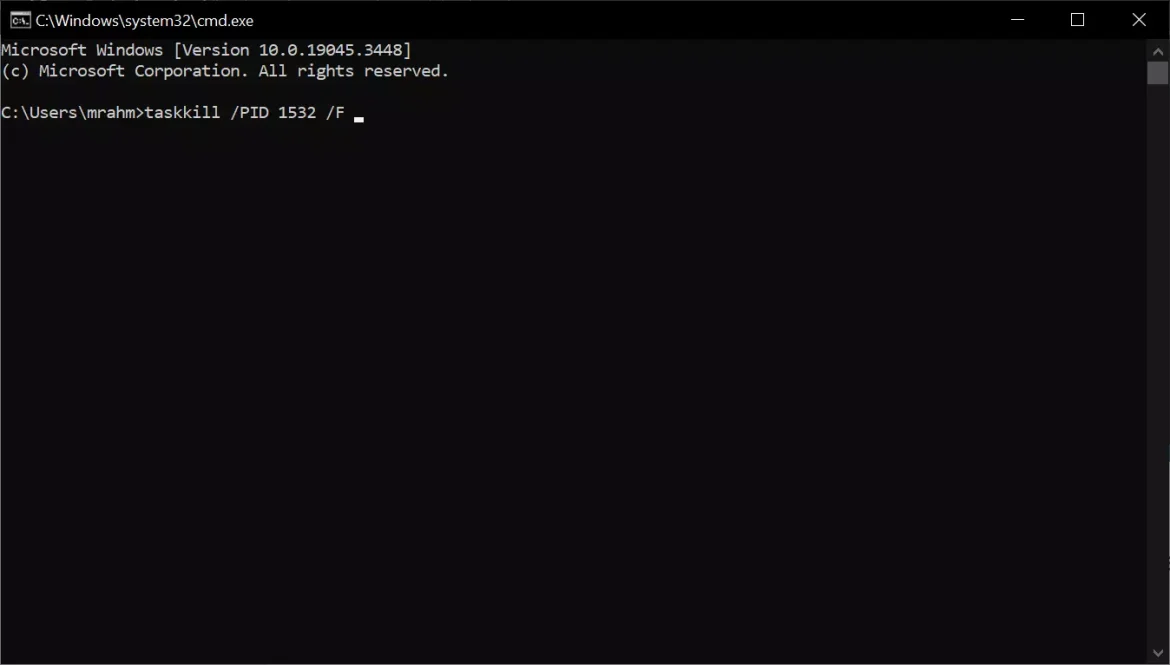

9. Uppgiftslista

Detta kommando öppnar hela Aktivitetshanteraren i ett kommandofönster. Användare måste ange "tasklist” i CMD, och de kommer att se en lista över alla processer som körs för närvarande. Du kan upptäcka alla problem med dessa kommandon.

Dessutom kan du också använda kommandot för att tvinga stängning av alla processer. Till exempel om du vill avsluta en process med ett processnummer PID 1532, kan du ange kommandot:

"taskkill /PID 1532 /F".

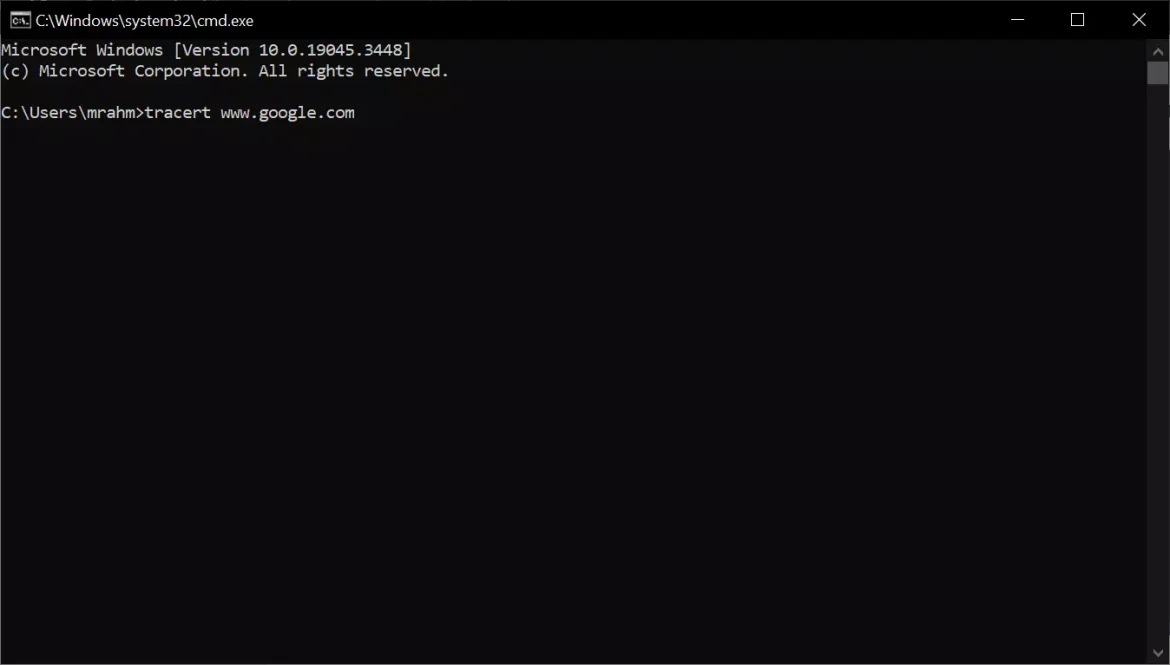

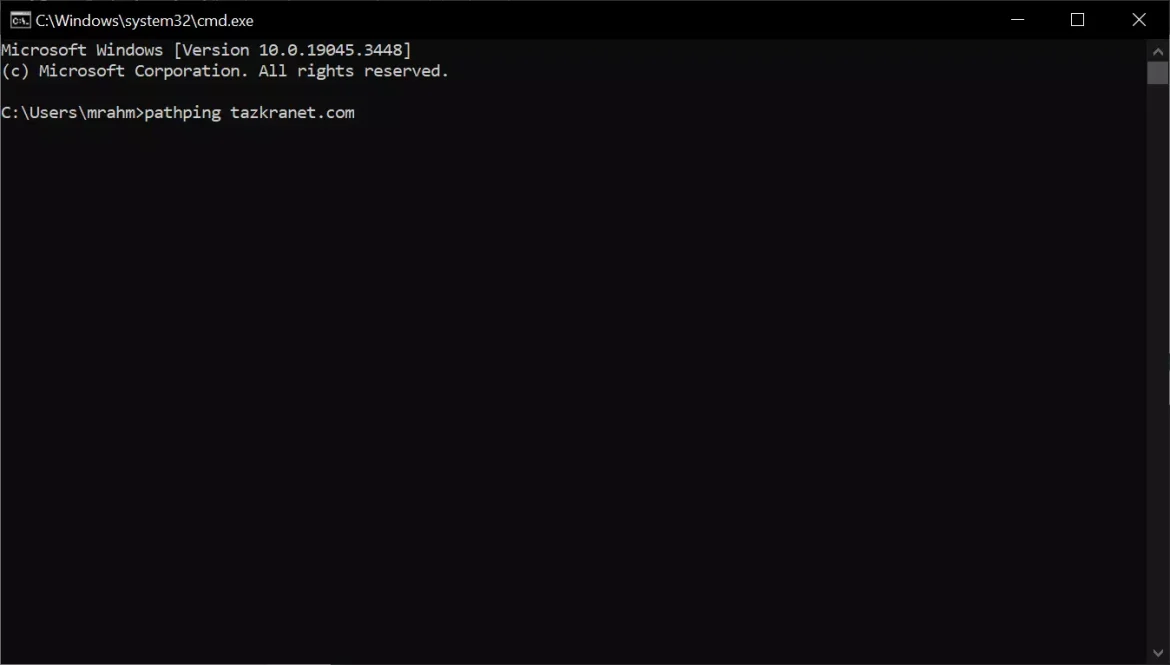

10. Pathping

Vad gäller saken Pathping Det kan anses likna kommandot tracert Men den visar mer detaljerad information.

Dessa kommandon tar en stund att slutföra när de analyserar vägen och beräknar paketförlust. I Windows-kommandofönstret skriver du följande kommando:

"pathping tazkranet.com"(Byta ut tazkranet.com På den plats där du vill utföra anestesin.

Det här var en lista över de bästa CMD-kommandona som används vid hackning. Om du vill lägga till ett kommando till listan kan du göra det genom att lägga till det i kommentarerna.

Slutsats

Windows Command Window-kommandon är kraftfulla och användbara verktyg för att hantera och skanna systemet och nätverket. Dessa kommandon är ett effektivt sätt att kontrollera säkerhet, prestanda och kommunikation på din dator. Om du vill förbättra dina färdigheter i att använda dessa kommandon kan du börja med att prova några av de kommandon som nämns i artikeln eller söka efter ytterligare lärresurser.

Använd gärna dessa kommandon med försiktighet endast för legitima och lagliga syften, eftersom de kan utnyttjas på olagliga sätt om de inte används försiktigt. Om du behöver mer information eller hjälp med att använda dessa kommandon kan du alltid be din IT- eller säkerhetspersonal om hjälp.

Vi hoppas att du hittar den här artikeln till hjälp för att känna till de bästa CMD-kommandona som används för hackning. Dela din åsikt och erfarenhet med oss i kommentarerna. Dessutom, om artikeln hjälpte dig, se till att dela den med dina vänner.