Podstawy sieci

- VPN: wirtualna sieć prywatna

o Metoda szyfrowania od punktu do punktu przez sieć publiczną

- VOIP: Voice over Internet Protocol

o Dostarczanie komunikacji głosowej przez sieć IP

o usługa przekształca Twój głos w sygnał cyfrowy, który podróżuje przez Internet

- SAM: Menedżer konta bezpieczeństwa

o Baza danych zawierająca konto użytkownika i deskryptory bezpieczeństwa w grupie roboczej

- LAN: Sieć lokalna

o Łączenie dwóch lub więcej komputerów i powiązanych urządzeń na ograniczonym obszarze

- MAN: Metropolitan Area Network

o Większy niż LAN i mniejszy niż WAN

- WAN: Sieć rozległa

o Służy do łączenia ze sobą sieci LAN

- MAC: Kontrola dostępu do multimediów

o Odpowiedzialny za adresowanie sprzętowe

- Nazwa domeny:

o To tylko nazwa strony internetowej, np. www.WE.net o nazwie Nazwa domeny.

- Serwer nazw:

o Jest to serwer, który zawiera pliki strefy dla domeny klienta, który zawiera ważne informacje o domenie, takie jak (rekordy A i MX).

- Serwer hostingowy:

o Jest to serwer, który zawiera pliki FTP domeny klienta i może być udostępniany lub wykrywany.

- Serwer pocztowy:

o Jest to serwer, który powinien posiadać klient, jeśli chce tworzyć e-maile pod swoją domeną np. ([email chroniony])

- HTML: Hipertekstowy język znaczników

o Jest najprostszym kodem do tworzenia stron internetowych, wszystkie serwery, niezależnie od tego, jaka strona została wykonana, wysyła dane do przeglądarki za pomocą formatu html

- NAT: translacja adresów sieciowych

o Czy tłumaczenie adresu protokołu internetowego?adres IP) używany w ramach jednej sieci na inny adres IP znany w innej sieci, Jedna sieć to sieć wewnętrzna, a druga zewnętrzna. Zazwyczaj firma mapuje swoje lokalne wewnętrzne adresy sieciowe na jeden lub więcej globalnych zewnętrznych adresów IP i usuwa globalne adresy IP w przychodzących pakietach z powrotem na lokalne adresy IP. Pomaga to zapewnić bezpieczeństwo, ponieważ każde wychodzące lub przychodzące żądanie musi przejść przez proces tłumaczenia, który oferuje również możliwość zakwalifikowania lub uwierzytelnienia żądania lub dopasowania go do poprzedniego żądania. NAT zachowuje również liczbę globalnych adresów IP, których potrzebuje firma, i pozwala firmie używać jednego adresu IP w komunikacji ze światem.

- Różnica między półdupleksem a pełnym dupleksem

o Dupleks

- Sposób, w jaki modemy wymieniają dane: half duplex lub full duplex. W przypadku transmisji półdupleksowych tylko jeden modem może jednocześnie wysyłać dane. Transmisje w pełnym dupleksie umożliwiają obu modemom jednoczesne przesyłanie danych.

o Półdupleks

- Tryb umożliwia urządzeniom sieciowym wysyłanie danych w jedną stronę jednocześnie, co oznacza, że oba urządzenia sieciowe nie mogą wysyłać danych jednocześnie. To jak walkie-talkie, tylko jedna osoba może rozmawiać na raz.

o Pełny dupleks

- Umożliwia dwóm urządzeniom sieciowym jednoczesne wysyłanie danych i poprawia wydajność sieci. To tak, jakby zadzwonić do przyjaciela za pomocą telefonu lub komórki, oboje możecie rozmawiać i słuchać jednocześnie.

- Różnica między sygnałami analogowymi i cyfrowymi.

o Sygnały analogowe

- Używaj zmiennych prądów i napięć elektrycznych do odtwarzania przesyłanych danych. Ponieważ dane przesyłane są prądami zmiennymi w systemie analogowym, bardzo trudno jest usunąć zakłócenia i zniekształcenia fal podczas transmisji. Z tego powodu sygnały analogowe nie mogą zapewnić wysokiej jakości transmisji danych.

o Sygnały cyfrowe

- Użyj ciągów danych binarnych (0 i 1), aby odtworzyć przesyłane dane. Szumy i zniekształcenia mają niewielki wpływ, umożliwiając transmisję danych wysokiej jakości. Wysokiej jakości cyfrowa transmisja danych INS-Net przy dużych prędkościach jest szczególnie korzystna w przypadku transmisji przy użyciu komputerów, ponieważ same komputery wykorzystują sygnały cyfrowe do przetwarzania informacji.

- Różnica między zaporami ogniowymi a serwerem proxy

o Zapora sieciowa

- Część systemu komputerowego lub sieci, która chroni system przed nieautoryzowanym dostępem przez Internet. Serwer proxy to jeden z typów zapory.

o Podstawowa funkcja zapory

- Zapora działa, badając każdy pakiet informacji przesyłany między chronionym komputerem a komputerami spoza sieci lokalnej. Pakiety, które nie spełniają określonych reguł, są blokowane.

o Inne typy zapory

- Większość zapór to programy, a nie oddzielne komputery, takie jak serwer proxy. Program monitoruje ruch internetowy komputera i zezwala lub odmawia dostępu na podstawie reguł ustalonych przez użytkownika.

o Serwer proxy

- Serwer proxy to komputer znajdujący się między siecią lokalną a resztą Internetu. Cały dostęp do sieci z zewnątrz musi przechodzić przez ten serwer.

o Zalety proxy

- Ponieważ cały ruch do chronionych komputerów musi przechodzić przez serwer proxy, użytkownicy zewnętrzni nie mogą odkryć określonych adresów sieciowych komputerów w sieci lokalnej, co stanowi dodatkową warstwę zabezpieczeń.

o Wady proxy

- Właściciel serwera proxy widzi cały ruch między siecią a zewnętrznym Internetem, co może ograniczać prywatność poszczególnych użytkowników wewnątrz proxy. Ponadto serwery proxy wymagają dużej konfiguracji i dlatego nie są praktyczne w przypadku pojedynczych komputerów.

- Stosunek sygnału do szumu

o (często w skrócie SNR lub S/N) to miara określająca, jak bardzo sygnał został uszkodzony przez hałas. Jest on definiowany jako stosunek mocy sygnału do mocy szumu uszkadzającego sygnał.

o Stosunek jest zwykle mierzony w decybelach (dB).

o Co to jest: Margines SNR i tłumienie linii? .Czy znajomość jakości mojej linii pomaga?

o SNR

SNR oznacza stosunek sygnału do szumu. Po prostu podziel wartość sygnału przez wartość szumu, a otrzymasz SNR. Potrzebujesz wysokiego SNR do stabilnego połączenia. Ogólnie rzecz biorąc, wyższy stosunek sygnału do szumu spowoduje mniej błędów.

• 6bB. lub poniżej = Źle i nie będzie synchronizacji linii i częstych rozłączeń

• 7dB-10dB. = Sprawiedliwe, ale nie pozostawia wiele miejsca na różnice w warunkach.

•11dB-20dB. = Dobra przy niewielkich lub żadnych problemach z rozłączeniem

•20dB-28dB. = Doskonały

•29dB. lub powyżej = Znakomity

Zauważ, że większość modemów wyświetla wartość jako margines SNR, a nie czysty SNR.

o Marża SNR

możesz myśleć o marży SNR jako o mierniku jakości usługi; określa zdolność usługi do bezbłędnej pracy podczas serii szumów.

Jest to miara różnicy między bieżącym SNR a SNR, która jest wymagana do utrzymania niezawodnej usługi przy szybkości połączenia. Jeśli Twój SNR jest bardzo bliski minimalnemu wymaganemu SNR, istnieje większe prawdopodobieństwo wystąpienia sporadycznych błędów połączenia lub spowolnień. Potrzebujesz wysokiego marginesu, aby zapewnić, że impulsy zakłóceń nie spowodują ciągłych rozłączeń.

W przypadku tradycyjnego łącza szerokopasmowego im wyższy margines SNR, tym lepiej. Dzięki MaxDSL większe prędkości są dostępne tylko w zamian za to, co Twoja linia może niezawodnie obsługiwać. Docelowy margines SNR wynosi około 6 dB. Jeśli Twoje łącze szerokopasmowe jest dostarczane przez sieć LLU (Local Loop Unbundled), ten docelowy margines SNR może wynosić nawet 12 dB.

- Tłumienie linii

o Ogólnie tłumienie to utrata sygnału na odległość. Niestety utrata dB nie zależy tylko od odległości. Zależy to również od typu i grubości kabla (które mogą różnić się długością kabla), liczby i lokalizacji innych punktów połączeń na kablu.

o 20bB. A poniżej = Znakomity

o 20dB-30dB. = Doskonały

o 30dB-40dB. = Bardzo dobry

o 40dB-50dB. = Dobry

o 50dB-60dB. = Słaby i mogą wystąpić problemy z łącznością

o 60dB. I powyżej = Źle i wystąpią problemy z łącznością

o Tłumienie linii wpływa również na prędkość.

o 75 dB+: Poza zasięgiem dla szerokopasmowego

o 60-75 dB: maksymalna prędkość do 512kbps

o 43-60dB: maksymalna prędkość do 1Mbps

0-42dB: prędkość do 2Mbps+

o Zakładając, że Twój SNR jest niski, możesz wykonać następujące czynności, aby zwiększyć swój SNR:

- Zidentyfikuj, gdzie przewód telefoniczny biegnie do Twojego domu

- Prześledź go aż do skrzynki połączeniowej

- Sprawdź, czy kabel jest w dobrym stanie – nie jest nadmiernie zwietrzały, nie ma spawów, nie przechodzi przez przewody elektryczne, kable satelitarne itp.

- W skrzynce przyłączeniowej sprawdź połączenie. Czy jest skorodowany, utleniony? Jeśli tak, zanotuj to.

- Różnica między RJ11 i RJ45

o RJ

- Zarejestrowany jack to standardowe urządzenie fizyczne Interfejs sieciowy— zarówno konstrukcja gniazda, jak i schemat okablowania — do podłączania sprzętu telekomunikacyjnego lub danych do usługi świadczonej przez a lokalny przewoźnik wymiany or przewoźnik dalekobieżny.

o RJ11

- Typowy typ gniazda najczęściej używany do podłączania telefonów analogowych, modemów i faksów do linii komunikacyjnej.

o RJ45

- Jest standardowym typem złącza do kabli sieciowych. Złącza RJ45 są najczęściej spotykane z Ethernetkable i sieci.

- Złącza RJ45 mają osiem pinów, do których elektrycznie łączą się żyły kabla. Standardowe pinouty RJ-45 definiują układ poszczególnych przewodów potrzebnych podczas podłączania złączy do kabla.

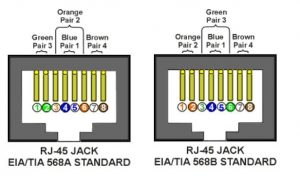

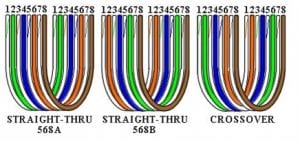

- Kabel Ethernet – Schemat kodowania kolorami

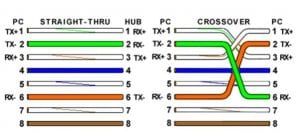

o Proste schematy wyprowadzeń dwóch typów kabli Ethernet UTP i zobacz, jak komitety mogą zrobić z nich puszkę robaków. Oto schematy:

o Należy zauważyć, że styki TX (nadajnika) są podłączone do odpowiadających im styków RX (odbiornika), plus do plusa i minus do minusa. A do połączenia urządzeń z identycznymi interfejsami trzeba użyć kabla z przeplotem. Jeśli używasz kabla prostego, jedna z dwóch jednostek musi w efekcie wykonać funkcję krosowania.

o Obowiązują dwa standardy kodowania kolorów przewodów: EIA/TIA 568A i EIA/TIA 568B. Kody są zwykle przedstawiane z gniazdami RJ-45 w następujący sposób (widok jest z przodu gniazd):

o Jeśli zastosujemy kod koloru 568A i pokażemy wszystkie osiem przewodów, to nasze wyprowadzenie wygląda tak:

o Należy pamiętać, że piny 4, 5, 7 i 8 oraz pary niebieski i brązowy nie są używane w żadnym ze standardów. W przeciwieństwie do tego, co można przeczytać gdzie indziej, te szpilki i przewody nie są używane ani wymagane do wdrożenia dupleksowania 100BASE-TX — są po prostu marnowane.

o Jednak same kable nie są fizycznie takie proste. Na schematach pomarańczowa para przewodów nie sąsiaduje. Niebieska para jest odwrócona. Prawe końce pasują do gniazd RJ-45, a lewe nie. Jeśli, na przykład, odwrócimy lewą stronę „prostego” kabla 568A, aby pasował do gniazda 568A – przekręć o 180° cały kabel od końca do końca – i skręć razem i przestaw odpowiednie pary, otrzymujemy następujące puszki robaków:

o To dodatkowo podkreśla, mam nadzieję, znaczenie słowa „skręt” w tworzeniu kabli sieciowych, które będą działać. Nie można używać płaskiego, nieskręcanego kabla telefonicznego jako kabla sieciowego. Co więcej, musisz użyć pary skręconych przewodów, aby połączyć zestaw styków nadajnika z odpowiadającymi im stykami odbiornika. Nie można użyć przewodu z jednej pary i innego przewodu z innej pary.

o Mając na uwadze powyższe zasady, możemy uprościć schemat prostego kabla 568A, odkręcając przewody, z wyjątkiem skrętu o 180° w całym kablu i wyginając końce do góry. Podobnie, jeśli wymienimy pary zieloną i pomarańczową na schemacie 568A, otrzymamy uproszczony schemat dla kabla prostego 568B. Jeśli skrzyżowamy pary zieloną i pomarańczową na schemacie 568A, otrzymamy uproszczony schemat kabla z przeplotem. Wszystkie trzy są pokazane poniżej.

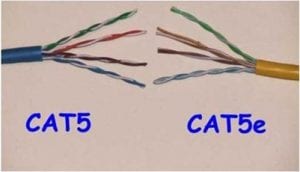

o Szybkość transmisji dla kabla sieciowego Cat 5, Cat 5e, Cat 6

Kable Cat 5 i Cat 5e UTP mogą obsługiwać Ethernet 10/100/1000 Mb/s. Chociaż kabel Cat 5 może do pewnego stopnia obsługiwać Gigabit Ethernet (1000 Mb/s), działa poniżej standardu podczas scenariuszy z wysokim transferem danych.

o Kabel Cat 6 UTP jest produkowany z myślą o Gigabit Ethernet i jest wstecznie kompatybilny z 10/100 Mbps Ethernet. Działa lepiej niż kabel Cat 5 z wyższą szybkością transmisji i mniejszym błędem transmisji. Jeśli planujesz mieć sieć Gigabit, poszukaj kabli Cat 5e lub Cat 6 UTP.

o Protokółs:

- Protokół definiuje wspólny zestaw reguł i sygnałów, których komputery w sieci używają do komunikacji.

- Model TCP/IP lub pakiet protokołów internetowych

- Opisuje zestaw ogólnych wytycznych projektowych i implementację określonych protokołów sieciowych, aby umożliwić komputerom komunikację w sieci

- TCP/IP zapewnia łączność typu end-to-end, określając, w jaki sposób dane powinny być adresowane, przesyłane, kierowane i odbierane w miejscu docelowym

- TCP: protokół kontroli transmisji

- Zapewnij niezawodne dostarczanie danych

- UDP: protokół datagramów użytkownika

- Umożliwia wymianę datagramu bez potwierdzenia

- IP: protokół internetowy

o IP to adres komputera lub innego urządzenia sieciowego w sieci korzystającej z protokołu IP lub TCP/IP. Na przykład numer „166.70.10.23” jest przykładem takiego adresu. Adresy te są podobne do adresów używanych w domach i pomagają danym dotrzeć do odpowiedniego miejsca docelowego w sieci.

W sieci jest używanych lub przydzielanych automatycznie kilka adresów IP. Na przykład:

166.70.10.0 0 to automatycznie przypisywany adres sieciowy.

166.70.10.1 1 to powszechnie używany adres używany jako brama.

166.70.10.2 2 jest również powszechnie używanym adresem bramy.

166.70.10.255 255 jest automatycznie przypisywany w większości sieci jako adres rozgłoszeniowy

- DHCP: protokół dynamicznej konfiguracji hosta

- Numer portu

- Klient DHCP 546/TCP UDP

– Serwer DHCP 546/TCP UDP

- Umożliwia serwerowi dynamiczną dystrybucję adresów IP i wiele informacji, które serwer DHCP może dostarczyć do hosta, gdy host żąda adresu IP z serwera DHCP, takich jak adres IP , maska podsieci, brama domyślna, DNS, nazwa domeny , informacje WINS.

- DNS: usługa nazw domen (serwer)

o Lokalizator zasobów

o Rozwiązuje nazwę hosta na adresy IP i w inny sposób

o Rozwiąż w pełni kwalifikowaną nazwę domeny (FQDN)

o Składa się z:

- Rekord: rozwiąż nazwę domeny na adres IP

- Rekord MX: przekształć serwer poczty na adres IP

- Rekord PTR: naprzeciwko rekordu A i rekordu MX, Zamień adres IP na nazwę domeny lub serwer pocztowy

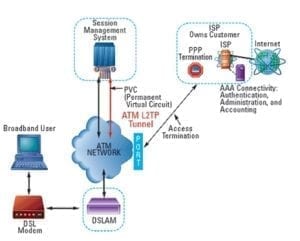

- PPP: Protokół Point to Point

o Protokół, który umożliwia komputerowi łączenie się z Internetem za pośrednictwem połączenia telefonicznego i korzystanie z większości zalet bezpośredniego połączenia; w tym możliwość uruchamiania graficznych interfejsów, takich jak przeglądarki internetowe. Protokół PPP jest ogólnie uważany za lepszy od SLIP, ponieważ oferuje wykrywanie błędów, kompresję danych i inne elementy nowoczesnych protokołów komunikacyjnych, których brakuje w SLIP.

- PPPoE: protokół punkt-punkt przez Ethernet

o Protokół sieciowy do enkapsulacji ramki protokołu punkt-punkt (PPP) wewnątrz ramek Ethernet.

o Jest używany głównie z usługami DSL, gdzie poszczególni użytkownicy są zwykłymi sieciami Ethernet typu metro.

- SMTP: prosty protokół przesyłania poczty

o Numer portu 25 /TCP UDP

o Czy użytkownik ma wysyłać pocztę (wychodzącą)

- POP3: protokół pocztowy

o Numer portu 110 /TCP

o Służy do odbierania poczty (przychodzącej)

- FTP: protokół przesyłania plików

o Numer portu 21 /TCP

o Przenieśmy pliki i może to zrobić między dowolnymi dwoma komputerami

o FTP to nie tylko protokół, to także program

o Takich jak: wykonaj zadanie pliku ręcznie

o Umożliwia dostęp zarówno do katalogów, jak i plików

o Jest bezpieczny, więc użytkownicy muszą być poddawani uwierzytelnianiu (zabezpieczone nazwą użytkownika i hasłem wprowadzonym przez administratorów systemu w celu ograniczenia dostępu)

o FTP to opcja, którą powinieneś rozważyć, jeśli potrzebujesz wysyłać i odbierać duże pliki (ponieważ większość dostawców usług internetowych nie zezwala na wysyłanie plików większych niż 5 MB)

o FTP jest szybszy niż e-mail, co jest kolejnym powodem używania FTP do wysyłania lub odbierania dużych plików

- SNMP: prosty protokół zarządzania siecią

o Numer portu 161 /UDP

o Zbieraj cenne informacje sieciowe i manipuluj nimi

o Lub był używany do zarządzania sieciami opartymi na TCP/IP i IPX.

- HTTP: protokół przesyłania hipertekstu

o Numer portu 80 /TCP

o Protokół na poziomie aplikacji, jest używany do zwracania powiązanych zasobów zwanych dokumentami hipertekstowymi do ustanowienia sieci WWW

o HTTP /1.0 używał osobnego połączenia dla każdego dokumentu

o HTTP /1.1 może ponownie użyć tego samego połączenia do pobrania.

- LDAP: lekki protokół dostępu do katalogu

o Numer portu 389 /TCP

o Jest protokołem dla klientów do wysyłania zapytań i zarządzania informacjami w usłudze katalogowej przez port połączenia TCP 389

- OSPF: najpierw otwórz najkrótszą ścieżkę

o Składa się z obszarów i systemów autonomicznych

o Minimalizuje ruch związany z aktualizacją routingu

o Umożliwia skalowalność

o Ma nieograniczoną liczbę przeskoków

o Umożliwia wdrażanie wielu dostawców (otwarty standard)

o Wsparcie VLSM

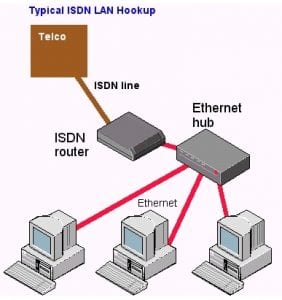

- ISDN: Zintegrowana sieć cyfrowa usług

o Międzynarodowy komunikacja standard do wysyłania głosu, wideo, dane za pośrednictwem cyfrowych linii telefonicznych lub zwykłych przewodów telefonicznych. ISDN wspiera szybkości przesyłania danych lub 64 Kbps (64,000 bitów na sekundę).

o Istnieją dwa rodzaje ISDN:

o Interfejs stawki podstawowej (BRI) — składa się z dwóch 64 kb/s Kanały B i jeden Kanał D do przesyłania informacji sterujących.

o Interfejs pierwotnej stawki (PRI) — składa się z 23 kanałów B i jednego kanału D (USA) lub 30 kanałów B i jednego kanału D (Europa).

o Oryginalna wersja ISDN wykorzystuje transmisja pasma podstawowego. Inna wersja, zwana B-ISDN, wykorzystuje transmisję szerokopasmową i może obsługiwać transmisję z szybkością 1.5 Mb/s. B-ISDN wymaga kabli światłowodowych i nie jest powszechnie dostępny.

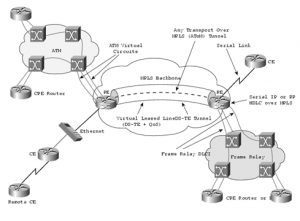

- Linia dzierżawiona

o Czy linia telefoniczna została wydzierżawiona do użytku prywatnego. W niektórych kontekstach nazywana jest linią dedykowaną. Linia dzierżawiona jest zwykle przeciwstawiona linii komutowanej lub linii telefonicznej.

o Zazwyczaj duże firmy wynajmują łącza dzierżawione od operatorów wiadomości telefonicznych (takich jak AT&T), aby łączyć różne lokalizacje geograficzne w swojej firmie. Alternatywą jest kupowanie i utrzymywanie własnych prywatnych linii lub, być może, zamiana, aby korzystać z publicznie dostępnych linii z bezpiecznymi protokołami wiadomości. (Nazywa się to tunelowaniem).

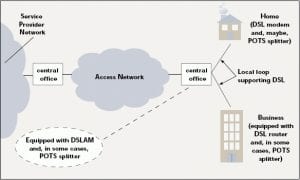

- Pętla lokalna

- W telefonii pętla lokalna to połączenie przewodowe z firmy telekomunikacyjnej centralne biurow miejscowości do telefonów swoich klientów w domach i firmach. To połączenie jest zwykle na parze miedzianych przewodów zwanych zakręcona para. System został pierwotnie zaprojektowany do transmisji głosu tylko przy użyciu analog technologia transmisji na jednym kanale głosowym. Dzisiaj Twój komputer modem dokonuje konwersji między sygnałami analogowymi i cyfrowymi. Dzięki sieci cyfrowej usług zintegrowanychISDN) lub cyfrowej linii abonenckiej (DSL), pętla lokalna może przenosić sygnały cyfrowe bezpośrednio i ze znacznie większą przepustowością niż tylko dla głosu.

- Spyware

o Jest rodzajem złośliwego oprogramowania, na którym można zainstalować? komputery, a która zbiera małe informacje o użytkownikach bez ich wiedzy? Obecność oprogramowania szpiegującego jest zwykle niewidoczna dla użytkownika i może być trudna do wykrycia. Zazwyczaj oprogramowanie szpiegujące jest potajemnie instalowane na komputerze użytkownika komputer osobisty. Czasami jednak programy szpiegujące, takie jakklucz Rejestratory są instalowane przez właściciela udostępnionego, korporacyjnego lub komputer publiczny celowo w celu potajemnego monitorowania innych użytkowników.

o Chociaż termin spyware sugeruje oprogramowanie, które potajemnie monitoruje komputer użytkownika, funkcje oprogramowania szpiegującego znacznie wykraczają poza proste monitorowanie. Programy szpiegujące mogą zbierać różne typy Informacje osobiste, takie jak zwyczaje związane z surfowaniem w Internecie i odwiedzane witryny, ale mogą również w inny sposób zakłócać kontrolę użytkownika nad komputerem, na przykład instalować dodatkowe oprogramowanie i przekierowywać Przeglądarka internetowa działalność. Wiadomo, że oprogramowanie szpiegujące zmienia ustawienia komputera, co powoduje powolne połączenie, różne strony główne i/lub utratę Internet połączenie lub funkcjonalność innych programów. W ramach próby lepszego zrozumienia oprogramowania szpiegującego termin . zapewnia bardziej formalną klasyfikację zawartych w nim typów oprogramowania oprogramowanie naruszające prywatność.

o W odpowiedzi na pojawienie się oprogramowania szpiegującego powstała niewielka branża zajmująca się anty-spyware oprogramowanie. Uruchamianie oprogramowania antyszpiegowskiego stało się powszechnie rozpoznawalnym elementem bezpieczeństwo komputera na komputery, zwłaszcza te działające Microsoft Windows. Wiele jurysdykcji uchwaliło przepisy dotyczące oprogramowania szpiegującego, które zwykle dotyczą każdego oprogramowania, które jest potajemnie instalowane w celu kontrolowania komputera użytkownika.

o Uniwersalna magistrala szeregowa (USB)

o Universal Serial Bus (USB) to zestaw specyfikacji łączności opracowany przez firmę Intel we współpracy z liderami branży. USB umożliwia szybkie i łatwe podłączenie urządzeń peryferyjnych do komputera. Po podłączeniu wszystko konfiguruje się automatycznie. USB to najbardziej udany interkonekt w historii komputerów osobistych, który przeniósł się do elektroniki użytkowej (CE) i produktów mobilnych.

o Ważne uwagi

- Szybkość wysyłania w powyższej tabeli jest obliczana w kilobajtach (8 bitów = 1 bajt).

- Prędkość pobierania w powyższej tabeli jest obliczana w kilobajtach (KB).

- Urządzenia sieciowe

- Piasta

o Najmniej inteligentny rodzaj urządzenia sieciowego.

o Działaj w warstwie fizycznej (warstwa 1).

o Pobiera dane w jednym porcie, a następnie przesyła je z każdego innego portu, więc wszelkie informacje wysyłane lub odbierane przez dowolny komputer w koncentratorze są przesyłane do każdego innego komputera, co jest szkodliwe dla bezpieczeństwa.

o Zużywa dużą szerokość pasma w sieci, ponieważ komputery muszą odbierać dane, których nie potrzebują.

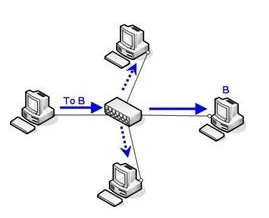

- Przełącznik (mostek)

o Bardziej inteligentny rodzaj urządzenia sieciowego.

o Multi-Port Bridge działa w warstwie łącza danych (warstwa 2).

o Znaj adres MAC każdego komputera, więc gdy dane przychodzą do Switcha, wysyła on tylko dane z powrotem przez port przypisany do adresu MAC komputera.

o Połącz wiele komputerów razem w ramach jednej sieci lokalnej (LAN) lub tej samej sieci.

o Przełącznik oszczędza szerokość pasma sieci i ogólnie lepszą wydajność niż Hub.

- Router

o Najbardziej inteligentny rodzaj urządzenia sieciowego.

o Działają w warstwie sieci (warstwa 3).

o Router może odczytać adres IP każdego komputera i każdej sieci, dzięki czemu router może wykorzystać wewnętrzne pasmo ruchu do miejsca docelowego w Internecie i skierować go z sieci wewnętrznej do sieci zewnętrznej.

o Połącz ze sobą wiele sieci przewodowych lub bezprzewodowych, co oznacza, że łączy sieci tak, jak robi to Gate.

- Repeatery

o Wzmacniacz to urządzenie, które umożliwia przekroczenie maksymalnej długości narzuconej przez standard sieci. Do wykonania wzmacnia i regeneruje sygnał elektryczny.

o Jest również w stanie odizolować uszkodzoną sekcję (na przykład otwarty kabel) i dostosować dwa różne media Ethernet. (Na przykład 10base2 w kierunku 10BaseT). To ostatnie zastosowanie, które jest obecnie głównym.

- DSLAM: multiplekser dostępu do cyfrowej linii abonenckiej

o Jest to urządzenie sieciowe, znajdujące się w centrali telefonicznej usługodawców

o Łączy wiele cyfrowych linii abonenckich klienta (DSL) z jedną linią szkieletową Internetu o dużej szybkości przy użyciu technik multipleksowania.

o Pod względem modelu warstwowego OSI, DSLAM działa jak ogromny przełącznik sieciowy, więc działa w warstwie 2, więc nie może przekierowywać ruchu między wieloma sieciami IP.

- modem

o Modulator/Demodulator: modem przekształca (moduluje) informacje cyfrowe na sygnał analogowy, który można przesłać linią telefoniczną. Demoduluje również sygnał analogowy, który otrzymuje z linii telefonicznej, przekształcając informacje zawarte w sygnale z powrotem w informacje cyfrowe.

- PSTN (publiczna komutowana sieć telefoniczna)

o Jest to światowy zbiór połączonych, zorientowanych na głos publicznych sieci telefonicznych, zarówno komercyjnych, jak i państwowych, nazywany również zwykłymi starymi usługami telefonicznymi (POTS). Jest to agregacja sieci telefonicznych z komutacją obwodów, która ewoluowała od czasów Alexandra Grahama Bella („Doktorze Watson, chodź tutaj!”). Obecnie jest to technologia prawie całkowicie cyfrowa, z wyjątkiem końcowego łącza z centralnego (lokalnego) biura telefonicznego do użytkownika.

o W odniesieniu do Internetu, PSTN w rzeczywistości zapewnia znaczną część długodystansowych połączeń internetowych infrastruktura. Ponieważ dostawcy usług internetowych ISPs płacić dostawcom usług dalekobieżnych za dostęp do ich infrastruktury i udostępniać obwody wielu użytkownikom poprzez paczka-przełączając się, użytkownicy Internetu unikają konieczności płacenia opłat za użytkowanie komukolwiek innemu niż ich dostawcy usług internetowych.

- Szerokopasmowego dostępu do internetu

o Często skracane do po prostu „szerokopasmowe”, to połączenie o dużej szybkości transmisji danych do Internet – Zazwyczaj kontrastuje z dostępem za pomocą Modem 56k.

o Szerokopasmowy jest często nazywany „szybkim” dostępem do Internetu, ponieważ zwykle charakteryzuje się dużą szybkością transmisji danych. Ogólnie rzecz biorąc, każde połączenie z klientem o przepustowości 256 Kbit/s (0.25 Mbit/s) lub większej jest bardziej zwięźle uważane za szerokopasmowy dostęp do Internetu.

- Koncepcja DSL

- DSL: cyfrowa linia abonencka

o Jest usługą internetową o dużej szybkości, taką jak Internet kablowy, DSL zapewnia szybkie połączenie sieciowe ze zwykłymi liniami telefonicznymi przy użyciu technologii szerokopasmowej, technologia DSL umożliwia działanie usług internetowych i telefonicznych na tej samej linii telefonicznej bez konieczności odłączania głosu lub Internetu przez klientów znajomości.

o Zasadniczo istnieją dwa rodzaje technik DSL

o Asymetryczne: ADSL, RADL, VDSL

o Symetryczne: SDSL, HDSL, SHDSL

- ADSL: asymetryczna cyfrowa linia abonencka

o Zapewnia wyższe przepływności w kierunku downstream niż w kierunku upstream

o ADSL dzieli szerokość pasma skrętki (jeden MHZ) na 3 pasma

o 1-sze pasmo pomiędzy 0 – 25 KHZ jest używane do regularnych usług telefonicznych (4 KHZ), a reszta jest używana jako pasmo ochronne do oddzielenia kanału głosowego od kanału danych

o 2. pasmo 25 – 200 KHZ

o Służy do komunikacji w górę

o 3. pasmo 200 – 1000 KHZ jest używane do komunikacji downstream

- RADSL: asymetryczna cyfrowa linia abonencka z adaptacją szybkości

o Jest technologią opartą na ADSL, umożliwia różne szybkości transmisji danych w zależności od rodzaju komunikacji dla głosu, danych, multimediów i tak dalej

- HDSL: wysoka przepływność DSL

o HDSL wykorzystuje kodowanie 2 BIQ, które jest mniej podatne na tłumienie

o Szybkość transmisji danych wynosi 2 Mb/s można osiągnąć bez wzmacniaczy i na odległość do 3.6 km

o HDSL wykorzystuje dwie skrętki dwużyłowe, aby osiągnąć transmisję w pełnym dupleksie.

- SDSL: symetryczny DSL

o Jest taki sam jak HDSL, ale wykorzystuje jeden kabel typu skrętka

o SDSL wykorzystuje eliminację echa, aby stworzyć transmisję w pełnym dupleksie

- VDSL: bardzo wysoka przepływność DSL

o Podobny do ADSL

o Używany kabel koncentryczny, światłowodowy lub skrętka na krótkie odległości (300m -1800m)

o Technika modulacji to DMT z przepływnością 50 – 55 Mbps dla downstream i 1.55 – 2.5 Mbps dla upstream

o Parametry konfiguracyjne

- VPI i VCI: identyfikator ścieżki wirtualnej i identyfikator kanału wirtualnego

o Służy do identyfikowania następnego miejsca docelowego komórki, gdy przechodzi przez szereg przełączników ATM w drodze do miejsca przeznaczenia

- PPPoE: protokół punkt-punkt przez Ethernet

o Jest protokołem sieciowym do enkapsulacji ramki protokołu punkt-punkt (PPP) wewnątrz ramek Ethernet?

o Jest używany głównie z usługami DSL, gdzie poszczególni użytkownicy zwykłe sieci Ethernet typu metro

- MTU: maksymalna jednostka transmisji

o W sieciach komputerowych termin Maximum Transmission Unit (MTU) odnosi się do rozmiaru (w bajtach) największej jednostki PDU, jaką dana warstwa protokołu komunikacyjnego może przekazać dalej. Parametry MTU zwykle pojawiają się w połączeniu z interfejsem komunikacyjnym (NIC, port szeregowy itp.). Wartość MTU może być ustalana standardowo (jak w przypadku Ethernetu) lub ustalana w czasie połączenia (jak to zwykle ma miejsce w przypadku łączy szeregowych punkt-punkt). Wyższa jednostka MTU zapewnia większą wydajność, ponieważ każdy pakiet przenosi więcej danych użytkownika, podczas gdy narzuty protokołu, takie jak nagłówki lub podstawowe opóźnienia na pakiet, pozostają stałe, a wyższa wydajność oznacza niewielką poprawę przepustowości protokołu zbiorczego. Jednak duże pakiety mogą przez pewien czas zajmować wolne łącze, powodując większe opóźnienia w kolejnych pakietach oraz zwiększając opóźnienie i minimalne opóźnienie. Na przykład pakiet 1500 bajtów, największy dozwolony przez Ethernet w warstwie sieci (a tym samym większość Internetu), związałby modem 14.4k na około jedną sekundę.

- LLC: Kontrola łączy logicznych

o Warstwa protokołu transmisji danych Logical Link Control (LLC) jest górną podwarstwą warstwy łącza danych określonej w siedmiowarstwowym modelu OSI (warstwa 2). Zapewnia mechanizmy multipleksowania i kontroli przepływu, które umożliwiają współistnienie kilku protokołów sieciowych (IP, IPX) w sieci wielopunktowej i przesyłanie ich przez te same media sieciowe.

Podwarstwa LLC działa jako interfejs między podwarstwą Media Access Control (MAC) a warstwą sieciową. To samo dotyczy różnych mediów fizycznych (takich jak Ethernet, Token Ring i WLAN).