Dowiedz się o najlepszych poleceniach CMD używanych w hakowaniu w 2023 roku.

We współczesnym świecie technologii system operacyjny Windows jest nowoczesnym i wydajnym produktem, który jest szeroko stosowany w większości komputerów osobistych i serwerów. Pomimo intuicyjnego interfejsu graficznego, w tym systemie istnieje ukryty świat, który możesz eksplorować, świat kontrolowany przez wiersz poleceń.

Polecenia CMD to potężne narzędzia, które umożliwiają głębsze i lepsze zrozumienie systemu operacyjnego Windows oraz zarządzanie nim. Jeśli jesteś miłośnikiem technologii i chcesz w pełni wykorzystać możliwości swojego systemu Windows, nauczenie się korzystania z tych poleceń będzie niezbędnym krokiem.

W tym artykule zabierzemy Cię w ekscytującą wycieczkę do świata wiersza poleceń, gdzie odkryjesz, jak te narzędzia mogą pomóc w diagnozowaniu problemów systemowych, zwiększeniu bezpieczeństwa urządzenia, poprawie jego wydajności i nie tylko. Dowiesz się, jak efektywnie z nich korzystać, dzięki czemu będziesz przygotowany na maksymalne wykorzystanie możliwości systemu Windows.

Co to jest CMD?

CMD to skrót od „Wiersz poleceniaLub „okno poleceń” w języku angielskim. Jest to interfejs wiersza poleceń w systemie Windows. Okno poleceń służy do wprowadzania poleceń i instrukcji za pomocą tekstu w celu interakcji z systemem operacyjnym i wykonywania różnych zadań. Umożliwia kontrolowanie i zarządzanie komputerem oraz wykonywanie różnych zadań, takich jak tworzenie plików i folderów, uruchamianie programów, wyszukiwanie plików, konfigurowanie sieci i wiele innych zadań.

Okno poleceń to potężne narzędzie powszechnie używane przez specjalistów IT, a także zwykłych użytkowników do wykonywania różnych zadań w swoich systemach. Opiera się na szeregu ręcznie wprowadzonych poleceń i informacji, które są wykonywane przez system.

10 najpopularniejszych poleceń CMD używanych w hakowaniu

Jeśli kiedykolwiek korzystałeś z systemu operacyjnego Windows, prawdopodobnie znasz CMD, czyli okno poleceń. Okno poleceń Interpreter wiersza poleceń jest zazwyczaj jednym z najpotężniejszych narzędzi w systemie operacyjnym Windows. Możesz uruchomić okno poleceń z uprawnieniami administratora, aby uzyskać dostęp do podstawowych funkcji systemu Windows.

Oczywiście okno poleceń jest przydatne, ale hakerzy często wykorzystują je do celów nielegalnych. Eksperci ds. bezpieczeństwa używają również okna poleceń do wykrywania potencjalnych luk w zabezpieczeniach. Jeśli więc chcesz zostać hakerem lub ekspertem ds. bezpieczeństwa, ten artykuł może Cię zainteresować.

W tym artykule podzielimy się z Tobą niektórymi z najlepszych poleceń CMD używanych do hakowania. Sprawdźmy więc listę najlepszych poleceń CMD dla komputera z systemem Windows 10.

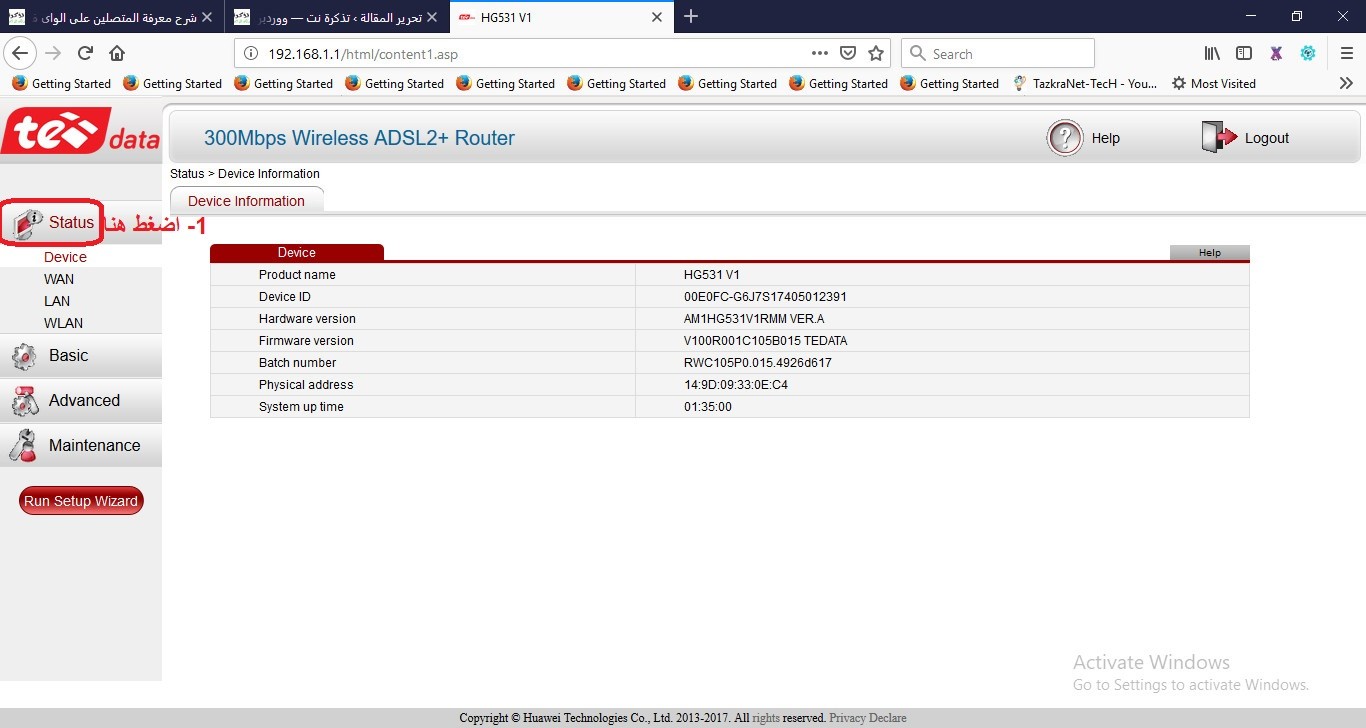

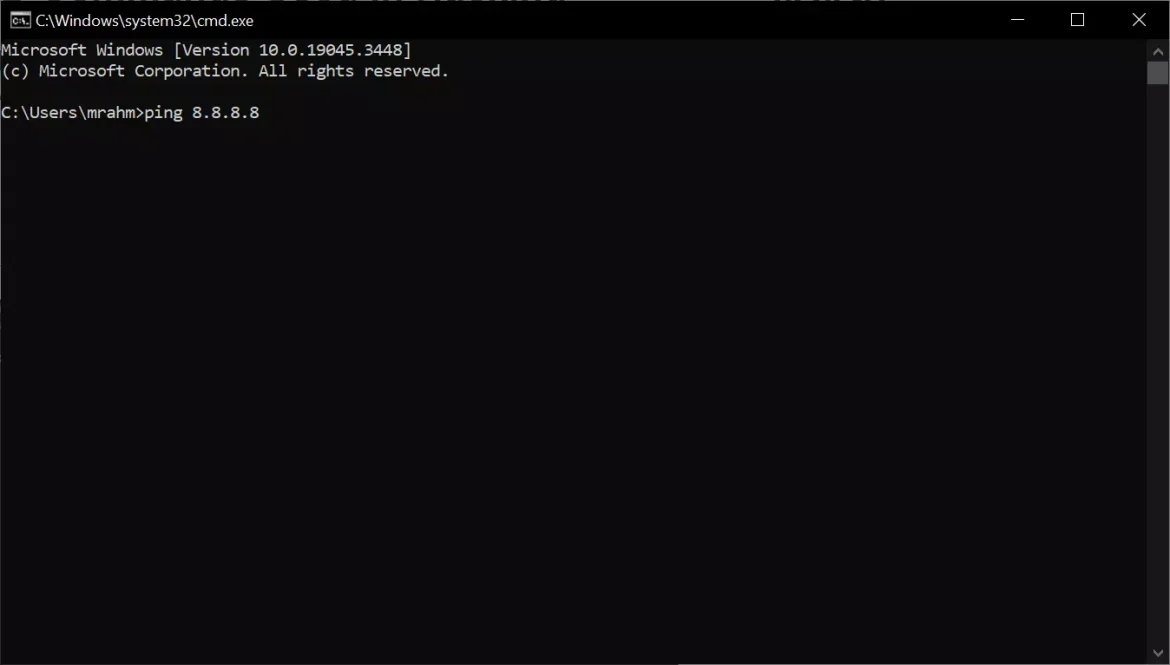

1. świst

To polecenie wykorzystuje połączenie internetowe do wysłania niektórych pakietów danych na określony adres internetowy, a następnie pakiety te są zwracane do komputera. Test wyświetla czas dotarcia danych pod podany adres. Mówiąc najprościej, dzięki temu wiesz, czy serwer, do którego pingujesz, jest online.

Za pomocą polecenia ping można sprawdzić, czy komputer host może połączyć się z siecią TCP/IP i jej zasobami.

Możesz na przykład wpisać polecenie „ping 8.8.8.8” w oknie poleceń, które należy do Google.

Możesz zastąpić „8.8.8.8"B"www.google.com” lub cokolwiek innego, co chcesz pingować.

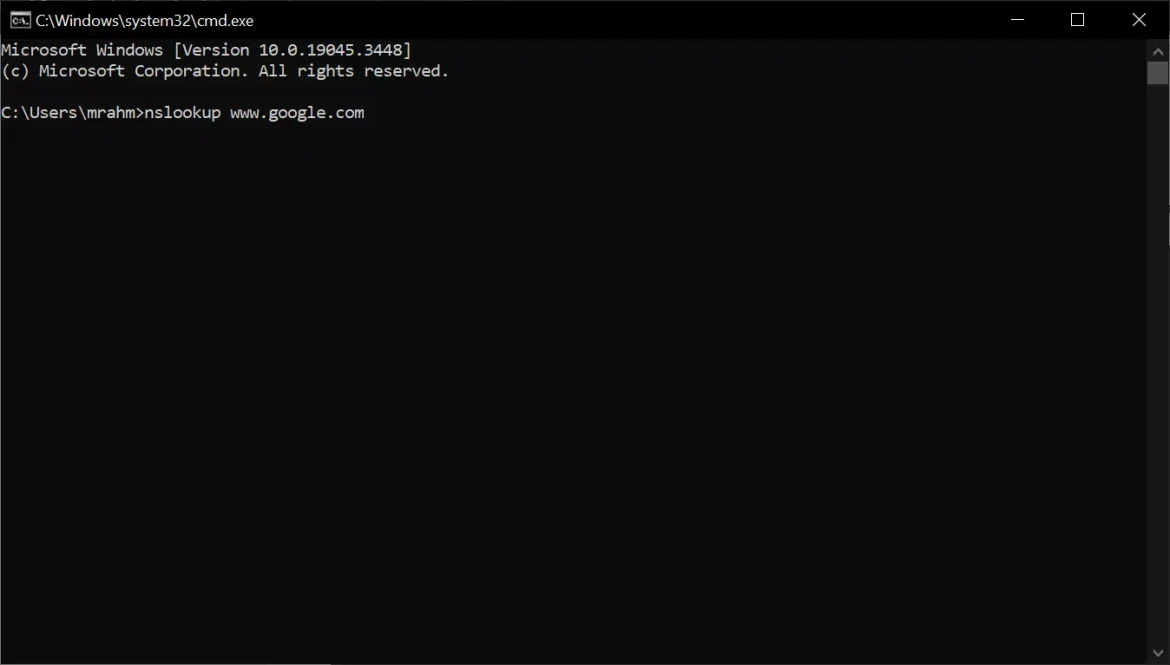

2. wyszukiwanie ns

Jest to narzędzie wiersza poleceń do zarządzania siecią, które pomaga uzyskać mapowanie nazwy domeny lub adresu IP na dowolny konkretny rekord DNS. Narzędzie nslookup jest często używane do pobierania dzienników serwera.

Załóżmy, że masz adres URL witryny internetowej i chcesz poznać jej adres IP. Możesz pisać "nslookup www.google.com” w oknie poleceń (zamień Google.com z adresem URL strony, której adres IP chcesz znaleźć).

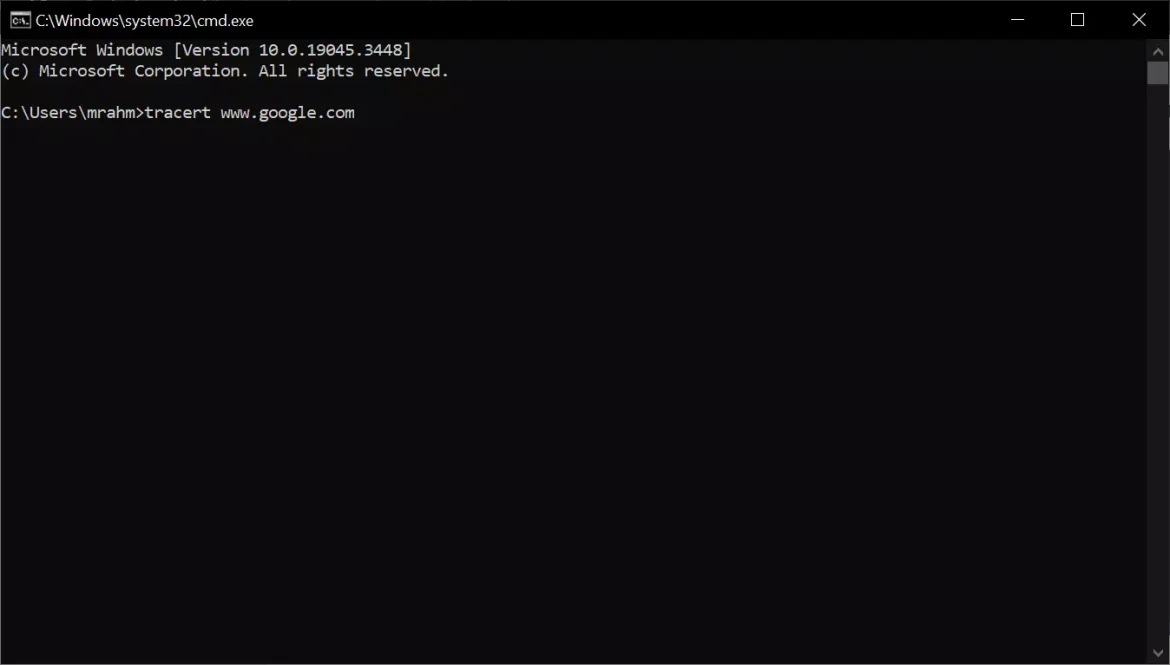

3. śledź

Można powiedzieć, że to rozkaz”tracert„Follow Tracking, jak sama nazwa wskazuje, umożliwia użytkownikom śledzenie ścieżki adresu IP prowadzącej do określonego miejsca docelowego. Polecenie oblicza i wyświetla czas potrzebny każdemu przeskokowi na dotarcie do celu. Musisz napisać”Trart xxxx” (jeśli znasz adres IP) lub możesz wpisać „tracert www.google.com(Jeśli nie widzisz adresu IP.)

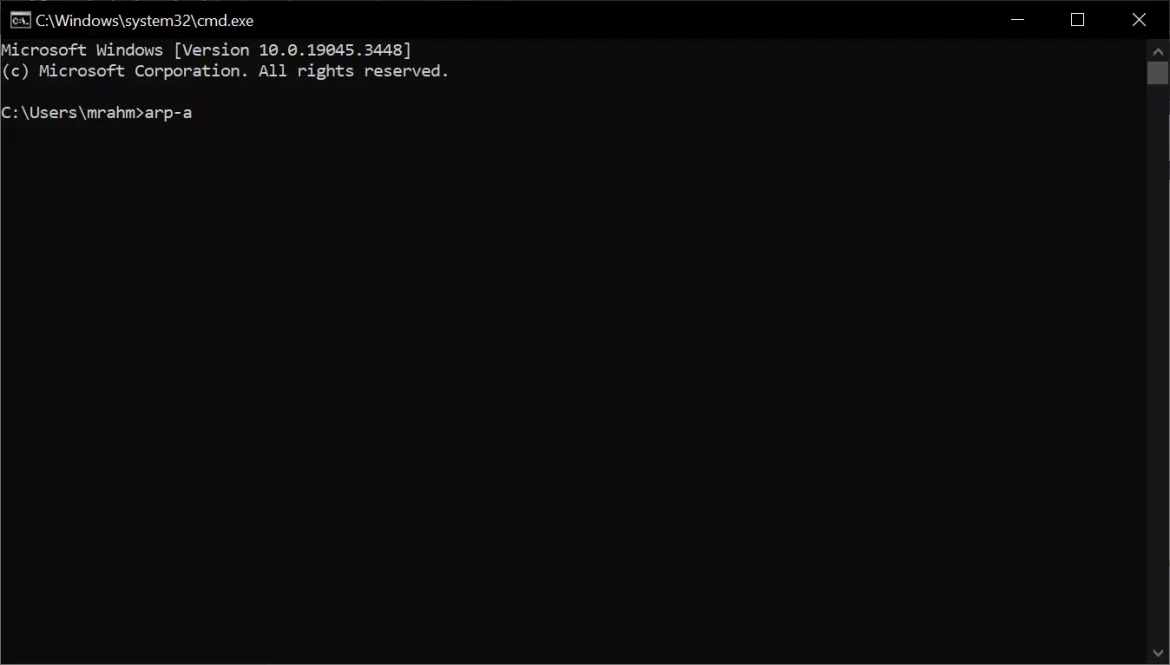

4. arp

To polecenie pomaga zmodyfikować pamięć podręczną ARP. Możesz uruchomić polecenie „arp -a” na każdym komputerze, aby sprawdzić, czy komputery mają prawidłowy adres MAC, aby móc wzajemnie pingować w tej samej podsieci.

To polecenie pomaga także użytkownikom dowiedzieć się, czy ktoś nie spowodował zatrucia ARP w ich sieci lokalnej (LAN).

Możesz spróbować napisaćarp -aw wierszu polecenia.

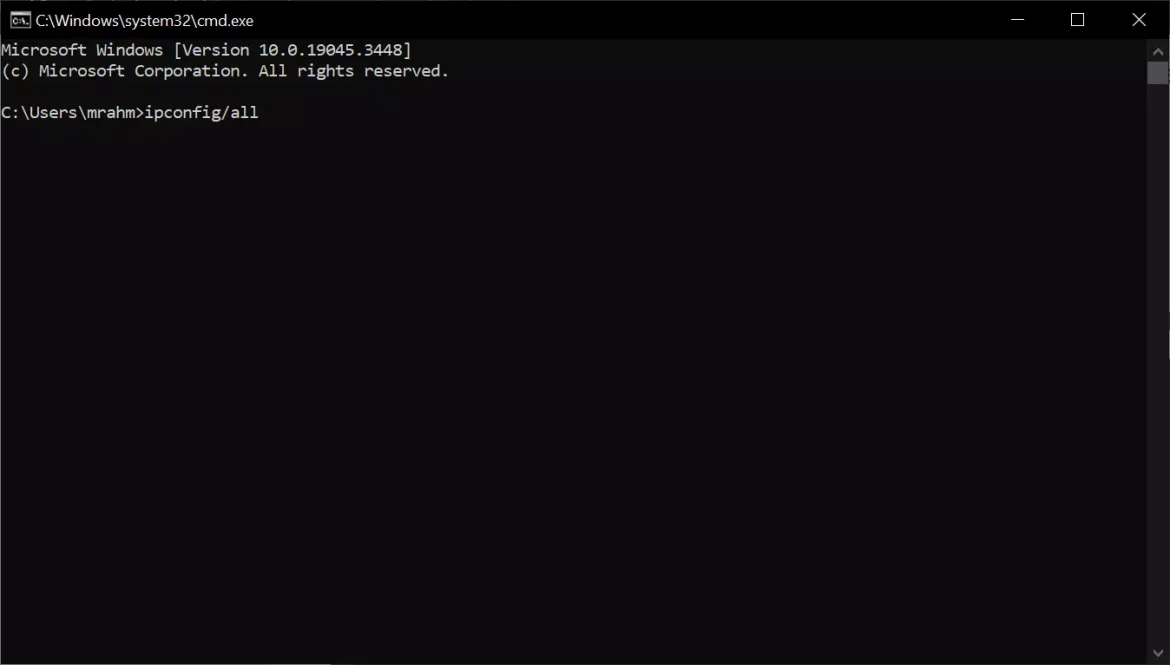

5. ipconfig

To polecenie wyświetla wszystkie ważne informacje, których możesz potrzebować. Wyświetli adres IPv6, tymczasowy adres IPv6, adres IPv4, maskę podsieci, domyślną bramę dostępu i wszystkie inne informacje, które musisz wiedzieć o ustawieniach sieci.

Możesz wpisać polecenie „ipconfig"Lub"ipconfig / all” w oknie poleceń.

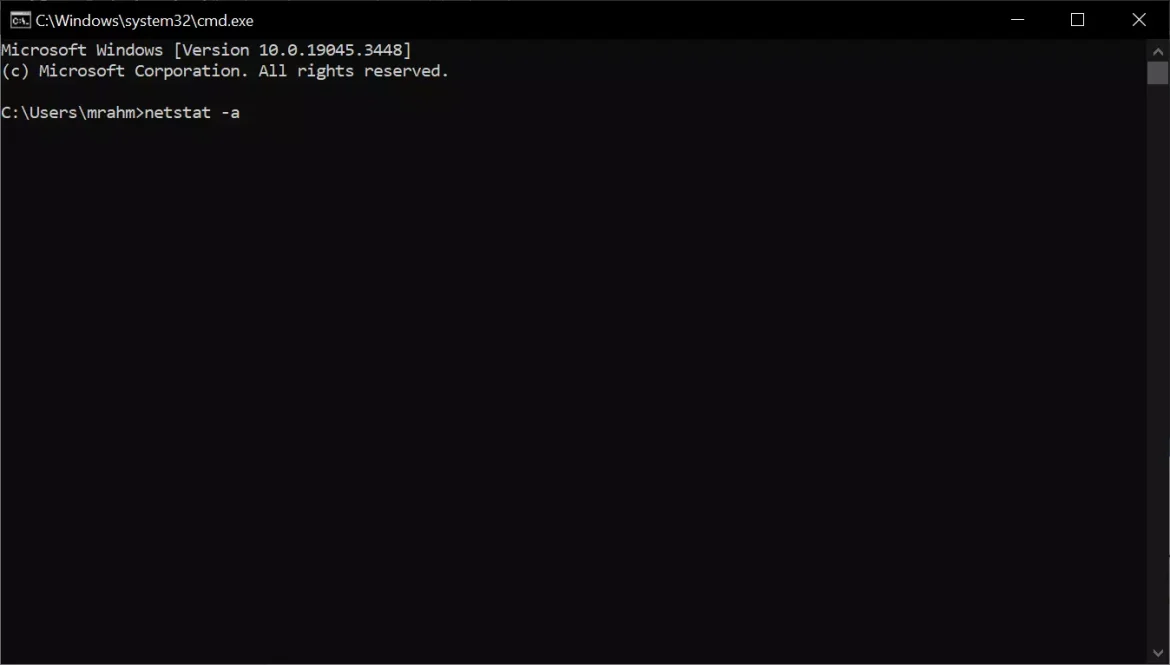

6. Netstat

Jeśli chcesz ustalić, kto nawiązuje połączenie z Twoim komputerem, możesz spróbować wpisać polecenie „netstat -a” w oknie poleceń. To polecenie wyświetli wszystkie połączenia i pozwoli uzyskać informacje o aktywnych łączach i portach nasłuchujących.

Wpisz polecenie „netstat -a” w oknie poleceń.

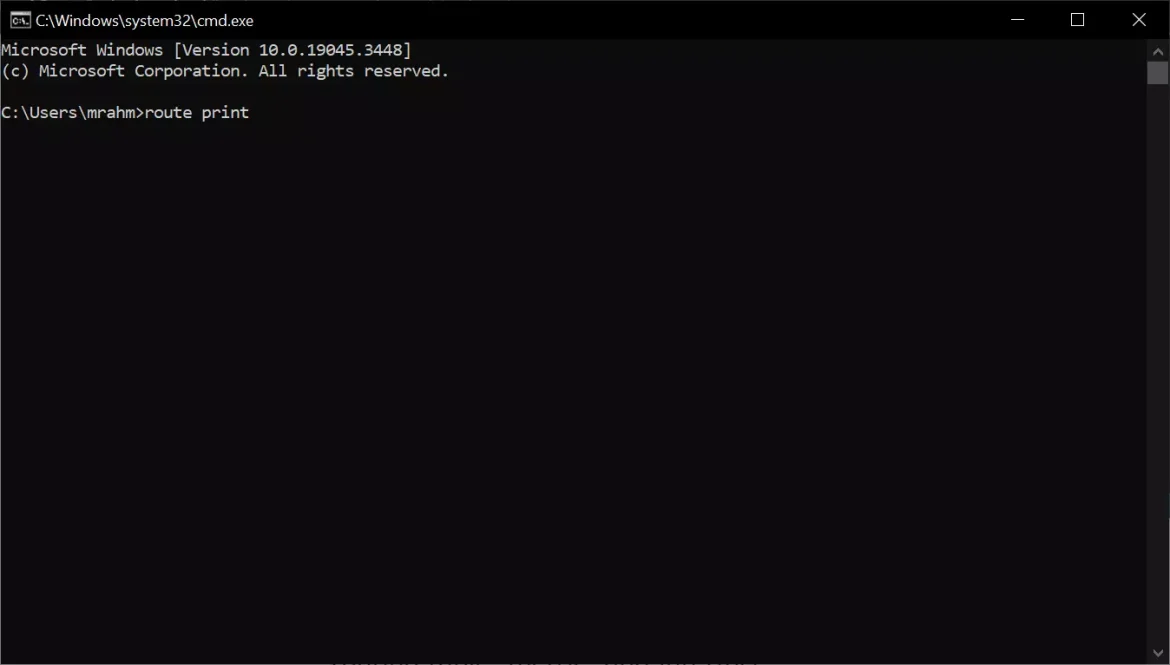

7. droga

To polecenie umożliwia przeglądanie i modyfikowanie tabeli routingu protokołu internetowego (IP) w systemie Microsoft Windows. To polecenie wyświetla tablicę routingu zawierającą informacje o trasach, metrykach i interfejsach.

Hakerzy często korzystają z polecenia Route, aby rozróżnić ścieżki dostępu do określonych urządzeń i ścieżki dostępu do różnych sieci. Możesz z niego skorzystać, po prostu wpisując „wydruk trasy” w oknie poleceń.

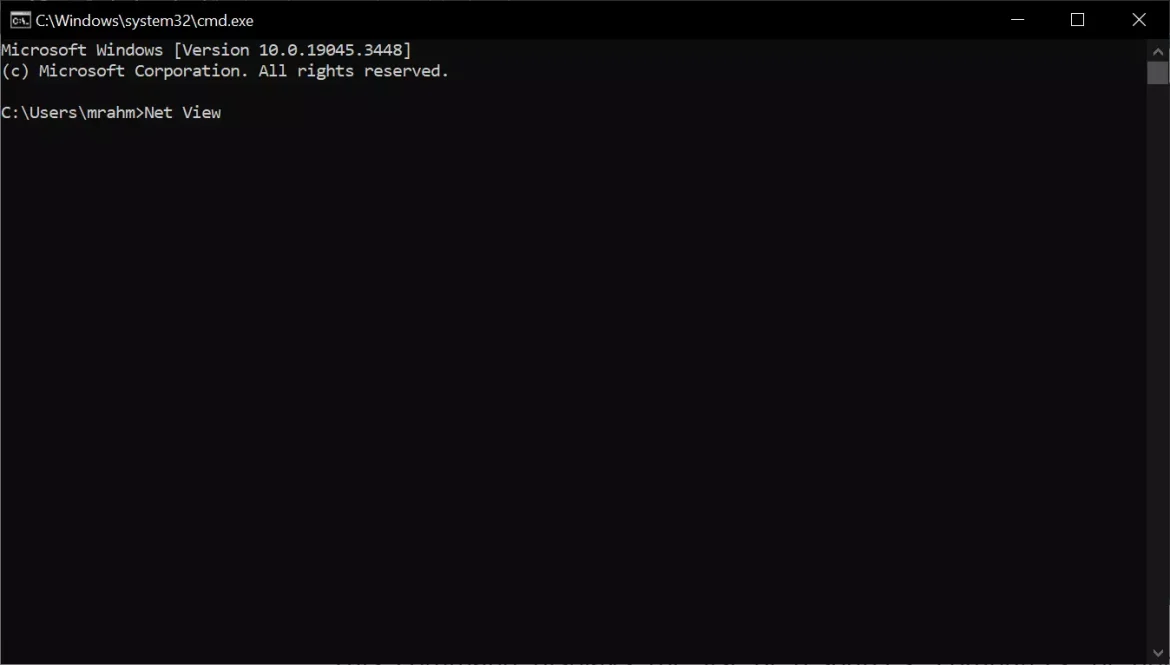

8. Widok netto

To polecenie wyświetla listę współdzielonych zasobów, urządzeń lub domen, które są współdzielone przez dany komputer.

W systemie Windows można użyć polecenia Widok siatki Aby wyszukać komputery w sieci, które mają włączone wykrywanie sieci.

Możesz pisać "widok sieciowy xxxx"Lub Nazwa komputera W oknie poleceń.

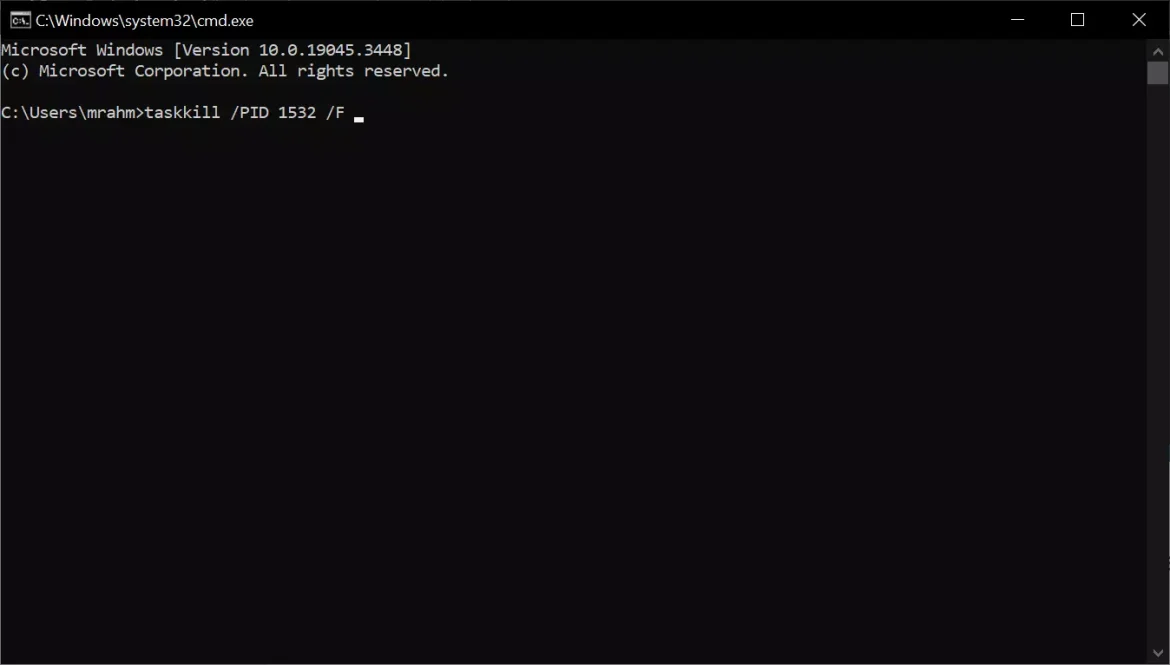

9. Lista zadań

To polecenie otwiera cały Menedżer zadań w oknie poleceń. Użytkownicy muszą wpisać „tasklist” w CMD i zobaczą listę wszystkich aktualnie uruchomionych procesów. Za pomocą tych poleceń możesz wykryć wszystkie problemy.

Co więcej, możesz także użyć polecenia, aby wymusić zamknięcie dowolnego procesu. Na przykład, jeśli chcesz zakończyć proces numerem procesu PID 1532, możesz wpisać polecenie:

"Zabójstwo /PID 1532 /F".

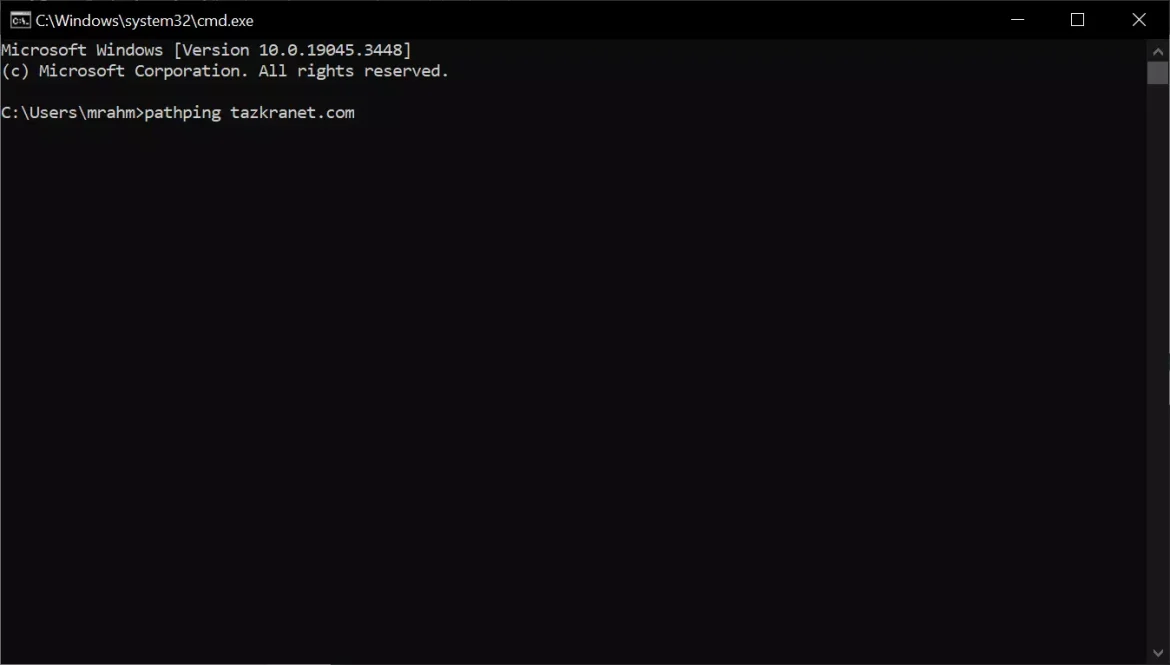

10. Ścieżka

A jeśli chodzi o sprawę PathPing Można to uznać za podobne do polecenia tracert Ale wyświetla bardziej szczegółowe informacje.

Wykonanie tych poleceń zajmuje kilka chwil, ponieważ analizują obraną ścieżkę i obliczają utratę pakietów. W oknie poleceń systemu Windows wpisz następujące polecenie:

"ścieżka tazkranet.com"(Zastępować tazkranet.com W miejscu, w którym chcesz wykonać znieczulenie.

To była lista najlepszych poleceń CMD używanych w hackowaniu.Jeśli chcesz dodać jakieś polecenie do listy, możesz to zrobić dodając je w komentarzach.

Wniosek

Polecenia okna poleceń systemu Windows to potężne i przydatne narzędzia do zarządzania i skanowania systemu i sieci. Polecenia te stanowią skuteczny sposób sprawdzania bezpieczeństwa, wydajności i komunikacji na komputerze. Jeśli chcesz udoskonalić swoje umiejętności korzystania z tych poleceń, możesz zacząć od wypróbowania niektórych poleceń wymienionych w artykule lub poszukać dodatkowych zasobów edukacyjnych.

Możesz używać tych poleceń ostrożnie, wyłącznie w celach zgodnych z prawem i zgodnych z prawem, ponieważ jeśli nie będą używane ostrożnie, mogą zostać wykorzystane w nielegalny sposób. Jeśli potrzebujesz więcej informacji lub pomocy przy korzystaniu z tych poleceń, zawsze możesz poprosić o pomoc specjalistów IT lub specjalistów ds. bezpieczeństwa.

Mamy nadzieję, że ten artykuł okaże się pomocny w poznaniu najlepszych poleceń CMD używanych do hakowania. Podziel się z nami swoją opinią i doświadczeniem w komentarzach. Ponadto, jeśli artykuł Ci pomógł, nie zapomnij udostępnić go znajomym.